Trend Micro ผู้ให้บริการโซลูชันด้านความมั่นคงปลอดภัยแบบครบวงจร ออกมาแจ้งเตือนถึงมัลแวร์ตัวใหม่ ที่อาศัยช่องโหว่บน Object Linking and Embedding (OLE) ที่เพิ่งถูกอัพเดตแพทช์ไปเมื่อเดือนเมษายนที่ผ่านมา โดยจะโจมตีระบบคอมพิวเตอร์ โดยแฝงตัวมาในรูปของไฟล์ PowerPoint (PPSX) ที่ถูกออกแบบมาเป็นพิเศษ เพียงแค่เหยื่อเปิดไฟล์ คอมพิวเตอร์ก็จะถูกโจมตีทันที

นักวิจัยด้านความมั่นคงปลอดภัยจาก Trend Micro ระบุว่า มัลแวร์แคมเปญที่ค้นพบนี้อาศัยช่องโหว่รหัส CVE-2017-0199 ซึ่งโปรแกรม Antivirus หลายยี่ห้อในปัจจุบันไม่สามารถตรวจจับได้ โดยนักวิจัยยังค้นพบว่า มัลแวร์แคมเปญนี้แพร่กระจายตัวผ่านทางการโจมตีแบบ Spear-phishing หลอกว่าเป็นอีเมลที่ถูกส่งมาจากแผนขายของบริษัท โดยพุ่งเป้าไปที่อุตสาหกรรมการผลิตสายเคเบิล และบริษัทที่เกี่ยวข้องกับอุตสาหกรรมอิเล็กทรอนิกส์ ซึ่งมีขั้นตอนการโจมตี ดังนี้

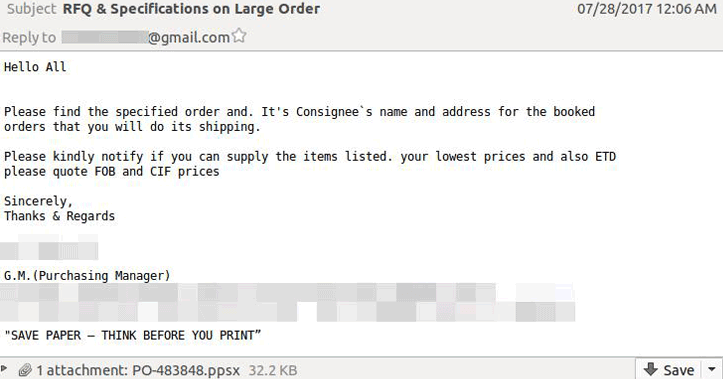

ขั้นตอนที่ 1: การโจมตีเร่ิมต้นโดยแฮ็คเกอร์ส่งอีเมลที่แนบไฟล์ PowerPoint (PPSX) ซึ่งแฝงมัลแวร์อยู่ โดยหลอกว่าเป็นข้อมูลเกี่ยวกับการส่งสินค้าที่เพิ่งสั่งไป

ขั้นตอนที่ 2: เมื่อเหยื่อเผลอเปิดไฟล์ดังกล่าว ไฟล์นั้นจะเรียกไฟล์ XML ที่ถูกโปรแกรมลงไปให้ไปดาวน์โหลดไฟล์ “logo.doc” จากภายนอก แล้วสั่งรันผ่านทางฟีเจอร์ PowerPoint Show

ขั้นตอนที่ 3: ไฟล์ Logo.doc ทำการเจาะช่องโหว่ CVE-2017-0199 ซึ่งจะทำการดาวน์โหลดและรัน RATMAN.exe บนคอมพิวเตอร์ของเหยื่อ

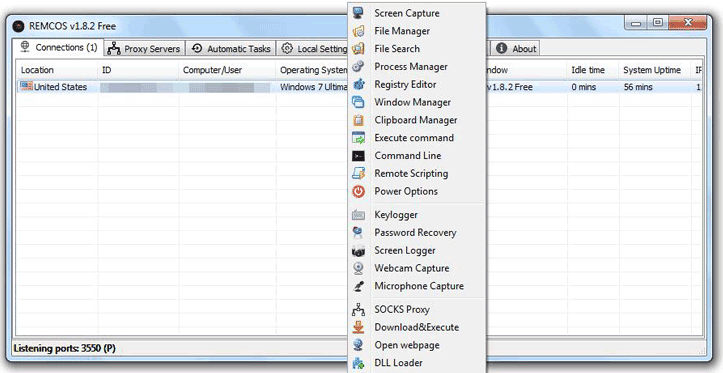

ขั้นตอนที่4: RATMAN.exe เป็นเครื่องมือ Remcos Remote Control ประเภทโทรจัน ซึ่งเมื่อถูกติดตั้งแล้ว จะช่วยให้แฮ็คเกอร์สามารถเข้าควบคุมคอมพิวเตอร์เป้าหมายได้จากระยะไกลผ่านทาง C&C Server ไม่ว่าจะเป็นการโจมตีแบบ Remote Code Execution, Keylogger, Screen Logger หรือบันทึกเสียและภาพผ่านไมโครโฟนและเว็บแคม เป็นต้น

วิธีการป้องกันมัลแวร์แคมเปญที่ดีที่สุดในขณะนี้คือการอัปเดตแพทช์สำหรับอุดช่องโหว่ CVE-2017-0199 ที่ Microsoft เปิดให้ดาวน์โหลดเมื่อเดือนเมษายนที่ผ่านมา

ที่มา : thehackernews tecktalkthai