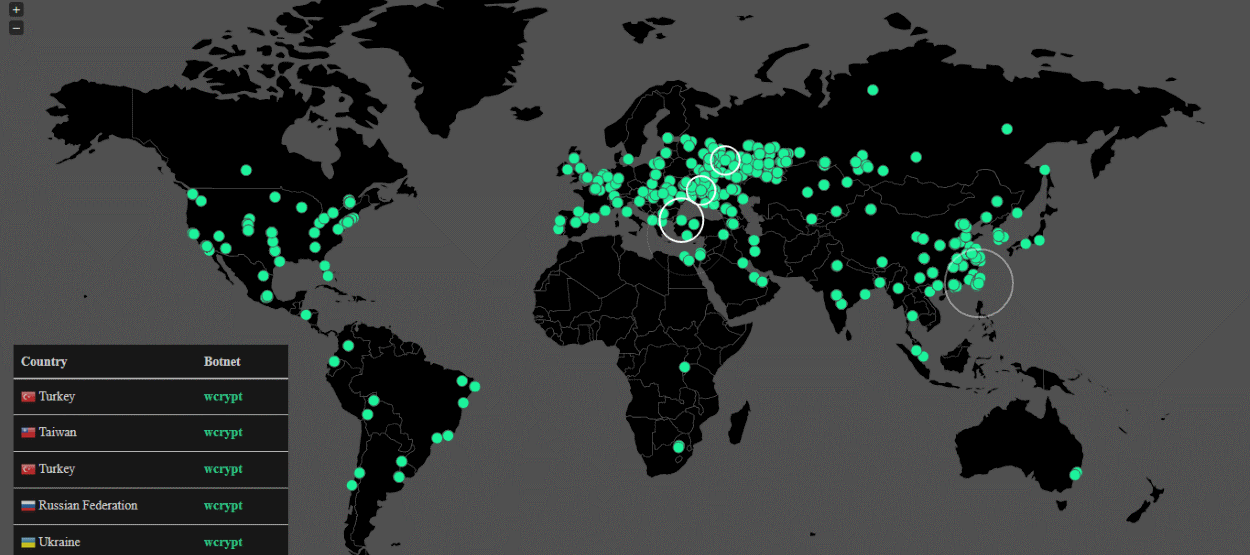

หลังจากที่มัลแวร์ WanaCrypt0r ได้แพร่ระบาดไปทั่วโลกยังกับพายุโรคระบาด ไม่ว่าจะเป็นทางมหาวิทยาลัยจีน กระทรวงมหาดไทยของรัสเซียและองค์กรอื่นๆ อีกมากมายทั่วโลกในบทความนี้เราจะมาทำความรู้จักกับ Ransomware เพื่อที่จะได้ทราบการทำงานเบื้องต้น และเตรียมวิธีรับมือได้ถูกต้อง

Ransomware หรือเรียกอีกหลายชื่อได้ว่า WannaCryptor, WanaCrypt0r หรือ Wana Decrypt0r โดยในตอนนี้ทั่วโลกจะใช้ชื่ออย่างเป็นทางการว่า “WanaCrypt0r” ถึงแม้ว่าหากเครื่องคุณติดไวรัสจะมีหน้าจอล็อคสำหรับถอดรหัสที่เรียกว่า Wana Decrypt0r 2.0 ขึ้นมาก็ตาม

วิธีการแพร่กระจายของ WanaCrypt0r

เริ่มต้น MalwareHunterTeam พบ WanaCrypt0r ครั้งแรกเมื่อไม่กี่สัปดาห์ก่อน แต่ยังไม่มีการแพร่กระจายมากนัก จนถึงเมื่อวานนี้ WanaCrypt0r ได้เริ่มแพร่ระบาดไปทั่วโลกเหมือนกับไฟป่าผ่านการโจมตีที่ใช้ชื่อว่า “EternalBlue” ซึ่งเป็นเครื่องมือแฮ็คของ NSA ที่เคยรั่วไหลมาก่อนหน้านี้ ซึ่งกลุ่มแฮ็คเกอร์ที่ชื่อว่า Shadow Brokers เอามาเผยแพร่ออนไลน์เมื่อกลางเดือนเมษายนที่ผ่านมานั่นเอง

โดยตัว Exploit นี้จะเจาะเข้าระบบคอมพิวเตอร์จากระยะไกลผ่านทางโปรโตคอล SMBv1 ถึงแม้ว่า Microsoft จะออกแพทช์ MS17-010 เพื่ออุดช่องโหว่นี้ไปแล้ว แต่หลายคนทั่วโลกยังคงไม่ได้อัปเดตแพท ถ้าใครยังไม่ได้อัพเดตแพทช์ MS17-010 โปรดอัพเดตแพทช์เดี๋ยวนี้

เนื่องจาก WanaCrypt0r กำลังแพร่ระบาดอย่างบ้าคลั่ง และยังไม่มีเครื่องมือ Decryptor สำหรับปลดล็อกแต่อย่างใด ดังนั้นวิธีการที่ดีที่สุดคือการอุดช่องโหว่เพื่อลดความเสี่ยงไม่ให้ WanaCrypt0r เจาะเข้าระบบคอมพิวเตอร์ได้ ยิ่งถ้าพร้อมสำรองข้อมูลด้วยก็จะเป็นอะไรที่ช่วยให้อุ่นใจได้มาก

WanaCrypt0r เข้ารหัสไฟล์ข้อมูลได้อย่างไร

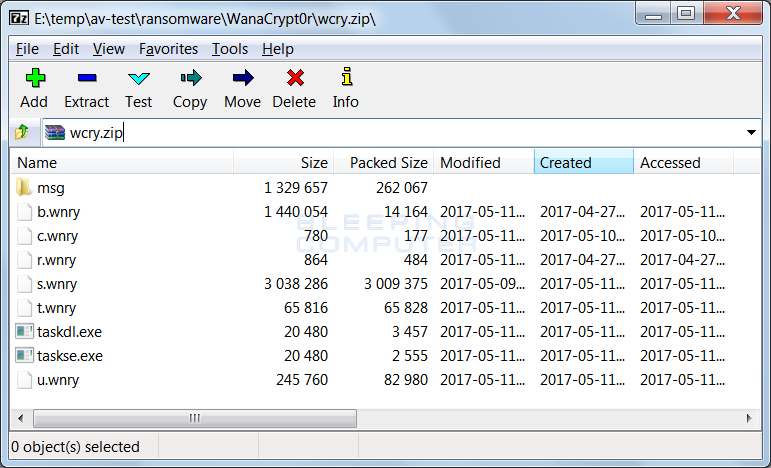

หลังจากที่ WanaCrypt0r เจาะเข้าระบบคอมพิวเตอร์ได้แล้ว ตัว Installer จะทำการแตกไฟล์ตัวเองไว้ที่เดียวกับที่มันหลุดเข้ามา ไฟล์ที่แตกมานี้จะอยู่ในรูปของโฟลเดอร์ ZIP ที่ถูกล็อกด้วยรหัสผ่าน ซึ่งประกอบด้วยไฟล์หลายรายการที่จะถูกใช้และรันโดย WanaCrypt0r ดังแสดงในรูปด้านล่าง

ไฟล์ที่แตกมานี้ ในโฟลเดอร์ msg จะประกอบด้วยข้อความเรียกค่าไถ่ซึ่งรองรับหลากหลายภาษา ได้แก่ Bulgarian, Chinese (simplified), Chinese (traditional), Croatian, Czech, Danish, Dutch, English, Filipino, Finnish, French, German, Greek, Indonesian, Italian, Japanese, Korean, Latvian, Norwegian, Polish, Portuguese, Romanian, Russian, Slovak, Spanish, Swedish, Turkish และ Vietnamese (ไม่มีภาษาไทย)

จากนั้น WanaCrypt0r จะทำการดาวน์โหลด TOR Client จาก https://dist.torproject.org/torbrowser/6.5.1/tor-win32-0.2.9.10.zip มาแตกไฟล์และเก็บไว้ที่โฟลเดอร์ TaskData ซึ่งโปรแกรม TOR Client นี้จะถูกใช้เพื่อติดต่อสื่อสารกับ C&C Server ของแฮ็คเกอร์ที่ gx7ekbenv2riucmf.onion, 57g7spgrzlojinas.onion, xxlvbrloxvriy2c5.onion, 76jdd2ir2embyv47.onion และ cwwnhwhlz52maqm7.onion

เพื่อที่จะเตรียมคอมพิวเตอร์ให้ Ransomware สามารถเข้ารหัสไฟล์ข้อมูลให้ได้มากที่สุด WanaCrypt0r จะรันคำสั่ง icacls . /grant Everyone:F /T /C /Q เพื่อเปลี่ยนให้ทุกคนมีสิทธิ์เต็มที่ (Full Permissions) ในทุกๆ ไฟล์ที่อยู่ภายใต้โฟลเดอร์และโฟลเดอร์ย่อยที่ Ransomware เข้าถึง นอกจากนี้ WanaCrypt0r ยังจัดการฆ่าโปรเซสที่เกี่ยวข้องกับ Database Server และ Mail Server เพื่อที่จะได้เข้ารหัสข้อมูลที่เก็บอยู่ใน Database และ Mail ด้วยเช่นกัน

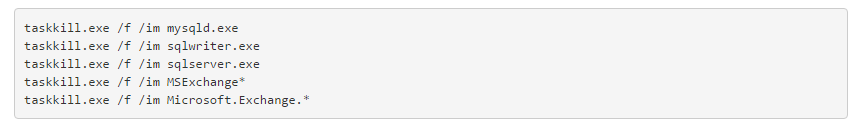

คำสั่งที่ใช้รันเพื่อฆ่าโปรเซสของ Database และ Mail ได้แก่

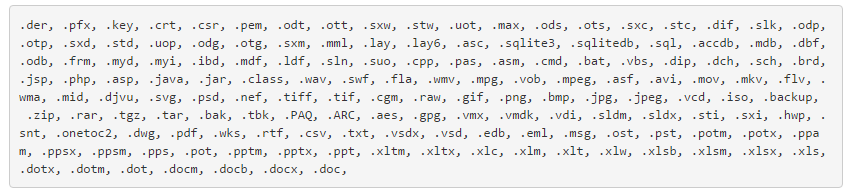

จนถึงตอนนี้ Wana Crypt0r ก็พร้อมที่จะเข้ารหัสไฟล์ข้อมูลบนคอมพิวเตอร์แล้ว ซึ่งไฟล์ที่จะถูกเข้ารหัสประกอบด้วย

ขณะที่เข้ารหัสไฟล์ WanaCrypt0r จะสร้างข้อความเรียกค่าไถ่ชื่อว่า @Please_Read_Me@.txt และคัดลอกตัวปลดรหัส @WanaDecryptor@.exe เก็บไว้ในทุกๆ โฟลเดอร์ที่มีไฟล์ถูกเข้ารหัสไปพร้อมๆ กัน

ถัดมา WanaCrypt0r จะทำการเคลียร์ Shadow Volume Copies หยุดการทำงานของ Windows Startup Recovery และเคลียร์ Windows Server Backup History โดยรันคำสั่ง C:\Windows\SysWOW64\cmd.exe /c vssadmin delete shadow /all /quiet & wmic shadowcopy delete & bcdedit /set {default} boostatuspolicy ignoreallfailures & bcdedit /set {default} recoveryenabled no & wbadmin delete catalog -quiet

เนื่องจากคำสั่งนี้จำเป็นต้องรันโดยใช้สิทธิ์ของผู้ดูแลระบบ ดังนั้นเหยื่อจะเห็นหน้าต่างแจ้งเตือนของ UAC คล้ายกับที่แสดงด้านล่าง

สุดท้าย WanaCrypt0r จะแสดงหน้าล็อกสกรีนซึ่งระบุข้อความเรียกค่าไถ่พร้อมข้อมูลวิธีการชำระเงิน โดยเรียกค่าไถ่เป็นจำนวนเงินสูงถึง $300 (ประมาณ 10,500 บาท) เหยื่อสามารถเลือกเปลี่ยนภาษาได้ตามความต้องการ

เมื่อเหยื่อคลิกที่ปุ่ม Check Payment ตัว Ransomware จะเชื่อมต่อกลับไปยัง TOR C&C Server เพื่อตรวจสอบว่ามีการจ่ายค่าไถ่แล้วหรือยัง ถ้ามีการชำระค่าไถ่แล้ว Ransomware จะปลดล็อกไฟล์ข้อมูลให้โดยอัตโนมัติ แต่ถ้ายัง WanaCrypt0r จะแสดงหน้าต่างดังที่เห็นด้านล่าง

จากการตรวจสอบ พบว่าแฮ็คเกอร์ใช้ Bitcoin Address 3 รายการเป็นช่องทางในการเก็บค่าไถ่ ได้แก่ 13AM4VW2dhxYgXeQepoHkHSQuy6NgaEb94, 12t9YDPgwueZ9NyMgw519p7AA8isjr6SMw และ 115p7UMMngoj1pMvkpHijcRdfJNXj6LrLn จนถึงตอนนี้ ทาง Bleeping Computer ก็ตั้งประเด็นสงสัยว่า ถ้าเหยื่อจ่ายค่าไถ่ผ่านทาง Bitcoin Address เดียวกันเป็นจำนวนมาก แฮ็คเกอร์จะทราบได้อย่างไรว่าเหยื่อคนไหนจ่ายค่าไถ่ไปแล้ว คนไหนยังไม่ได้จ่ายค่าไถ่

หน้าล็อกสกรีนของ WanaCrypt0r ยังมีลิงค์ Contact Us สำหรับเปิดกล่องข้อความให้เหยื่อติดต่อกับแฮ็คเกอร์ที่พัฒนา WanaCrypt0r อีกด้วย

นอกจากนี้ Ransomware ยังเปลี่ยนหน้า Wallpaper ของคอมพิวเตอร์ให้แสดงข้อความเรียกค่าไถ่ ดังแสดงในรูปด้านล่าง

สำหรับไฟล์ @Please_Read_Me@.txt ที่ถูกสร้างขึ้นไว้ในทุกๆ โฟลเดอร์ที่ไฟล์ถูกเข้ารหัส ก็จะถูกสร้างขึ้นบนหน้า Desktop ด้วยเช่นกัน ซึ่งไฟล์ดังกล่าวจะให้ข้อมูลเชิงถามตอบ (FAQ) เกี่ยวกับสถานการณ์ที่เกิดขึ้น

อย่างที่บอกไปตั้งแต่แรก จนถึงตอนนี้ยังไม่มี Decryptor สำหรับปลดล็อกไฟล์ที่ถูก Wana Decrypt0r 2.0 โจมตี เหยื่อจำเป็นต้องกู้ข้อมูลกลับคืนมาจากไฟล์ Backup หรือทดลองใช้โปรแกรมอย่าง Shadow Explorer โดยหวังว่า Ransomware จะไม่ได้ลบ Shadow Volume Copies ทิ้งไป ซึ่งถ้าเหยื่อไม่ได้กด Yes ตรงหน้าแจ้งเตือน UAC ก็มีโอกาสสูงที่จะกู้ข้อมูลกลับคืนมาได้

ดูวิธีกู้ข้อมูลจาก Shadow Volume Copies ได้ ที่นี่

สรุป

หากคุณคอมที่เป็นระบบปฏิบัติการ Windows อยู่ไม่ว่าจะเป็นรุ่นใดตั้งแต่ Windows XP จนถึง Windows 10 แนะนำว่าให้อัพเดตแพทซ์ตัวใหม่ล่าสุดจากทางไมโครซอฟท์ให้เร็วที่สุด เพื่อความมั่นคงปลอดภัยล่าสุดบนคอมพิวเตอร์ โปรดอัพเดตแพทซ์ MS17-010 นี้โดยเร็วที่สุด เพื่อที่จะช่วยอุดช่องโหว่ของ Exploit จาก NSA ที่ใช้แพร่กระจาย Ransomware เข้ามาได้

หรืออีกทางเลือกสำหรับคนที่ไม่ต้องการอัพเดตแพทซ์ สามารถดาวน์โหลดโปรแกรมป้องกันมัลแวร์ WanaCrypt0r ที่คนไทยทำขึ้นมาเองได้ ที่พัฒนาโดยห้องปฏิบัติการวิจัยไอยราคลัสเตอร์ ของ มหาวิทยาลัยเทคโนโลยีสุรนารี ได้ ที่นี่ เลยครับ

ที่มา : techtalkthai bleepingcomputer SUT