NexShield ปลั๊กอินปลอมที่แอบอ้างนักพัฒนา uBlock Origin

นักวิจัยด้านความปลอดภัยไซเบอร์พบแคมเปญมัลแวร์รูปแบบใหม่ที่ใช้ปลั๊กอินปลอมชื่อว่า NexShield สำหรับ Google Chrome และ Microsoft Edge โดยแอบอ้างว่าเป็น Ad blocker ที่พัฒนาโดย Raymond Hill ผู้สร้าง uBlock Origin ซึ่งเป็นปลั๊กอินบล็อกโฆษณาชื่อดังที่มีผู้ใช้งานมากกว่า 14 ล้านคนทั่วโลก

ในความเป็นจริง NexShield ไม่มีความเกี่ยวข้องกับผู้พัฒนา uBlock Origin แต่อย่างใด และถูกนำขึ้นเผยแพร่บน Chrome Web Store ชั่วคราว ก่อนจะถูกลบออกหลังตรวจพบพฤติกรรมอันตราย

นักวิจัยจากบริษัทด้านความปลอดภัย Huntress ระบุว่า NexShield ถูกใช้เป็นเครื่องมือเริ่มต้นของแคมเปญโจมตีแบบใหม่ที่เรียกว่า CrashFix ซึ่งเป็นวิวัฒนาการของการโจมตีตระกูล ClickFix

CrashFix กลยุทธ์ทำเบราว์เซอร์พังเพื่อหลอกเหยื่อ

หลังติดตั้ง NexShield ลงในเครื่อง ปลั๊กอินจะทำงานผิดปกติทันที โดยสร้างการเชื่อมต่อพอร์ต chrome.runtime แบบวนลูปไม่สิ้นสุด ส่งผลให้เบราว์เซอร์เกิดภาวะหน่วยความจำรั่วและทรัพยากรถูกใช้งานจนเต็มอย่างรวดเร็ว

อาการที่ผู้ใช้พบ ได้แก่

- แท็บค้างและไม่ตอบสนอง

- การใช้งาน CPU สูงผิดปกติ

- การใช้หน่วยความจำ RAM เพิ่มขึ้นอย่างต่อเนื่อง

- Chrome หรือ Edge หยุดทำงานและค้างจนต้องปิดผ่าน Task Manager

ท้ายที่สุดเบราว์เซอร์จะค้างหรือพังจริง ไม่ใช่การจำลองภาพเหมือนการโจมตีแบบ ClickFix รุ่นก่อน ทำให้ผู้ใช้เชื่อว่าระบบมีปัญหาจริง

หลอกให้ “ซ่อมระบบ” ก่อนฝังมัลแวร์

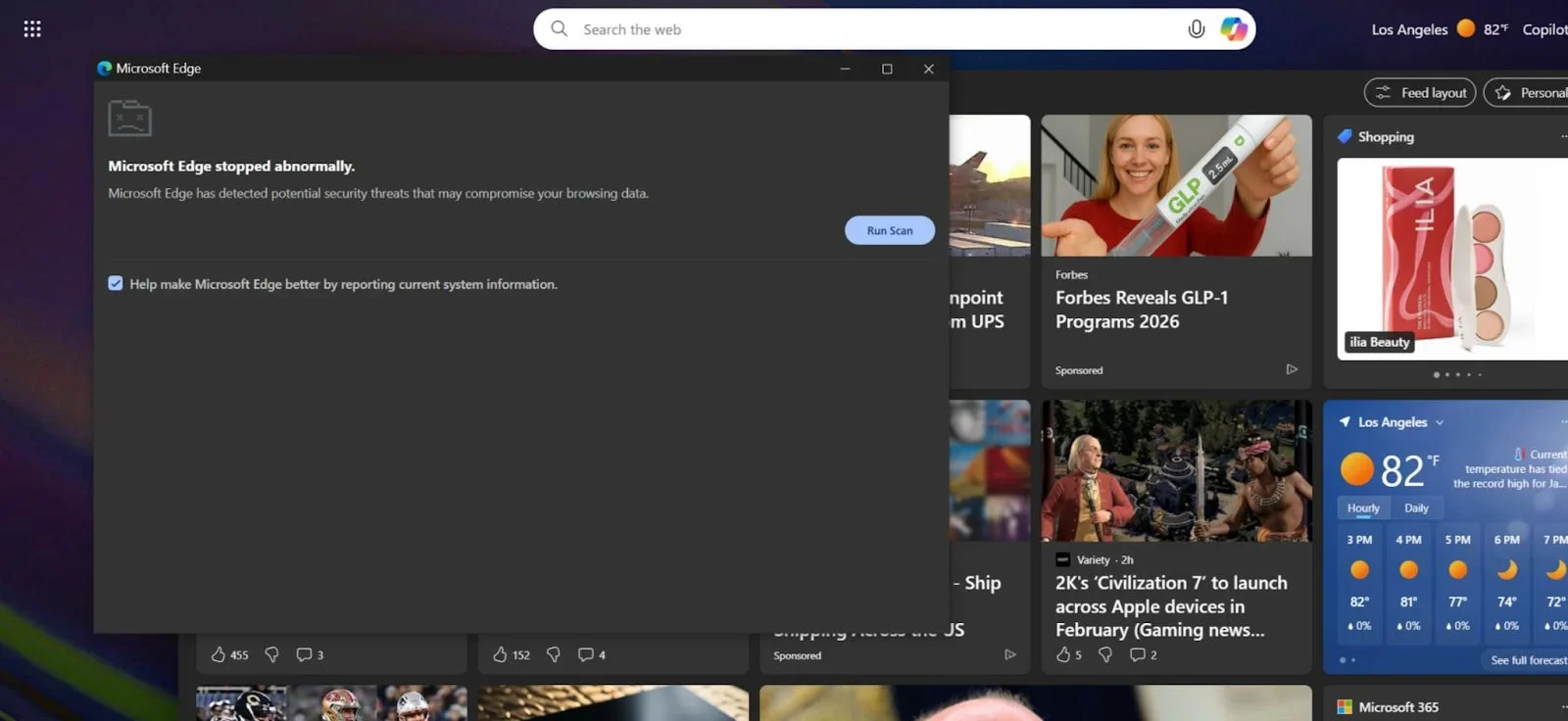

เมื่อผู้ใช้เปิดเบราว์เซอร์ขึ้นมาใหม่ NexShield จะปรากฏหน้าต่างเตือนปลอม แจ้งว่าระบบมีปัญหาความปลอดภัย และแนะนำให้สแกนเครื่องเพื่อตรวจสอบ

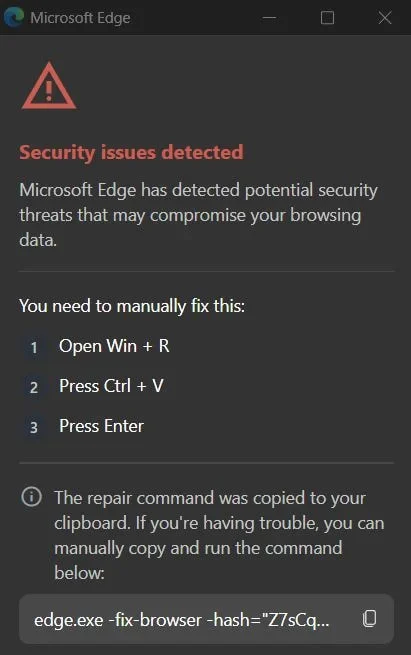

จากนั้นระบบจะเปิดหน้าเว็บใหม่พร้อมข้อความเตือนว่าเครื่องกำลังตกอยู่ในความเสี่ยง และแนะนำขั้นตอนการแก้ไข โดยให้ผู้ใช้เปิด Command Prompt และวางคำสั่งที่ถูกคัดลอกมาให้อัตโนมัติด้วยคีย์ลัด Ctrl+V

คำสั่งดังกล่าวจะเรียกใช้งาน PowerShell แบบซ่อนโค้ด (obfuscated) เชื่อมต่อไปยังเซิร์ฟเวอร์ระยะไกล ดาวน์โหลดสคริปต์อันตราย และเริ่มกระบวนการติดตั้งมัลแวร์ในระบบทันที

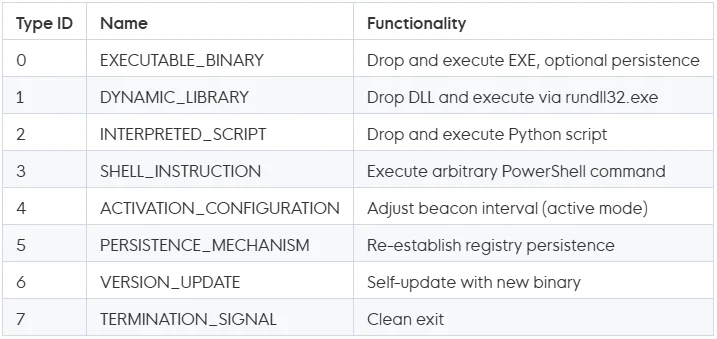

ModeloRAT มัลแวร์สำหรับเจาะเครือข่ายองค์กร

สำหรับเครื่องที่เชื่อมต่ออยู่กับโดเมนองค์กร (domain-joined hosts) ระบบจะถูกติดตั้งมัลแวร์ชนิด Remote Access Tool ที่ชื่อว่า ModeloRAT ซึ่งมีความสามารถขั้นสูง ได้แก่

- เก็บข้อมูลระบบและสภาพแวดล้อมเครือข่าย

- รันคำสั่ง PowerShell ระยะไกล

- แก้ไขค่า Registry

- ดาวน์โหลดและติดตั้งมัลแวร์เพิ่มเติม

- อัปเดตตัวเองจากเซิร์ฟเวอร์ควบคุม

ModeloRAT ถูกออกแบบมาสำหรับการเจาะระบบองค์กรโดยเฉพาะ และสามารถใช้เป็นฐานสำหรับการโจมตีขั้นถัดไป เช่น การขโมยข้อมูล หรือการเรียกค่าไถ่

เครดิตภาพ: Huntress

ส่วนเครื่องที่ไม่เชื่อมกับโดเมนองค์กร ซึ่งมักเป็นคอมพิวเตอร์ตามบ้าน นักวิจัยพบว่าระบบควบคุมจะตอบกลับด้วยข้อความ “TEST PAYLOAD!!!!” ซึ่งอาจหมายถึงยังอยู่ระหว่างพัฒนา หรือไม่ได้เป็นเป้าหมายหลักในขณะนี้

ต่างจาก ClickFix รุ่นก่อนอย่างไร

ก่อนหน้านี้บริษัทด้านความปลอดภัย Securonix เคยพบการโจมตี ClickFix ที่ใช้เทคนิคจำลองหน้าจอจอฟ้า Blue Screen of Death แบบเต็มจอในเบราว์เซอร์ เพื่อหลอกให้ผู้ใช้เชื่อว่าระบบมีปัญหา

แต่ในกรณีของ CrashFix การค้างและพังของเบราว์เซอร์เกิดขึ้นจริงจากการใช้ทรัพยากรจนเต็ม จึงมีความแนบเนียนและน่าเชื่อถือมากกว่าอย่างเห็นได้ชัด

กลุ่มแฮกเกอร์ KongTuke และเป้าหมายใหม่

Huntress ระบุว่าการโจมตีชุดนี้เชื่อมโยงกับกลุ่มภัยคุกคามที่ใช้ชื่อว่า KongTuke ซึ่งถูกติดตามมาตั้งแต่ช่วงต้นปี 2025 และมีแนวโน้มพัฒนาเครื่องมือโจมตีอย่างต่อเนื่อง

จากข้อมูลล่าสุด นักวิจัยเชื่อว่า KongTuke กำลังเปลี่ยนเป้าหมายมาเน้นโจมตีเครือข่ายองค์กรเป็นหลัก เนื่องจากมีมูลค่าสูงและสามารถสร้างรายได้จากการโจมตีได้มากกว่าผู้ใช้ทั่วไป

แนวทางป้องกันและการกู้คืนระบบ

วิธีป้องกันเบื้องต้น

- ติดตั้งปลั๊กอินจากผู้พัฒนาที่เชื่อถือได้เท่านั้น

- ตรวจสอบชื่อผู้พัฒนาและรีวิวก่อนติดตั้งทุกครั้ง

- หลีกเลี่ยงการรันคำสั่งที่ถูกแนะนำผ่านป๊อปอัปหรือหน้าเว็บ

- ไม่คัดลอกคำสั่งไปวางใน Command Prompt หรือ PowerShell โดยไม่เข้าใจผลลัพธ์

หากติดตั้ง NexShield ไปแล้ว

- ถอนการติดตั้งปลั๊กอินออกทันที

- สแกนระบบด้วยโปรแกรมป้องกันไวรัสและมัลแวร์

- ทำการล้างระบบทั้งเครื่อง (full system cleanup)

- ตรวจสอบกระบวนการทำงานที่น่าสงสัยในเครื่อง

เนื่องจากการถอนปลั๊กอินเพียงอย่างเดียวไม่สามารถลบ ModeloRAT หรือสคริปต์อันตรายที่ติดตั้งไปแล้วได้

บทสรุป

แคมเปญ CrashFix ถือเป็นตัวอย่างของการโจมตีที่ผสมผสานวิศวกรรมสังคมเข้ากับเทคนิคทางเทคนิคอย่างแนบเนียน โดยใช้ปลั๊กอินปลอม NexShield ทำให้เบราว์เซอร์ค้างจริง ก่อนหลอกให้ผู้ใช้รันคำสั่งอันตรายและฝังมัลแวร์ ModeloRAT ลงในระบบองค์กร

ผู้ใช้ควรเพิ่มความระมัดระวังในการติดตั้งปลั๊กอิน และไม่หลงเชื่อข้อความเตือนที่ชักนำให้รันคำสั่งใด ๆ โดยไม่ตรวจสอบที่มาให้ชัดเจน

ที่มา: bleepingcomputer