บน Windows นั้นมีหลายๆ ฟีเจอร์ที่ซ่อนอยู่มากมายและ Group Policy Settings เองก็เป็นหนึ่งในนั้น วันนี้เราจะมาแนะนำให้ทุกท่านรู้จักว่ามันคืออะไรพร้อมวิธีการใช้งานเบื้องต้น

Group Policy หรือตัวแก้ไขนโยบายกลุ่มใน Windows 11 หรือ Windows 10 เป็นตัวแก้ไขการกำหนดค่าที่สำคัญซึ่งช่วยให้คุณเปลี่ยนการตั้งค่าทั่วทั้งองค์กรได้ โดยพื้นฐานแล้วมันถูกออกแบบมาสำหรับผู้ดูแลระบบไอทีผู้ที่สามารถเปลี่ยนการตั้งค่าขั้นสูงของคอมพิวเตอร์ระยะไกลได้ อย่างไรก็ตามหากคุณมีบัญชีผู้ดูแลระบบคุณสามารถเปิดตัวแก้ไขนโยบายกลุ่มได้เช่นเดียวกัน

มีการตั้งค่านโยบายกลุ่มแบบง่ายๆ บางอย่าง ซึ่งหากกำหนดค่าอย่างเหมาะสม ก็สามารถช่วยป้องกันการละเมิดข้อมูลได้ คุณสามารถทำให้เครือข่ายองค์กรของคุณปลอดภัยยิ่งขึ้นโดยการกำหนดค่าความปลอดภัยและลักษณะการทำงานของคอมพิวเตอร์ผ่านนโยบายกลุ่ม (กลุ่มการตั้งค่าในรีจิสทรีของคอมพิวเตอร์) ด้วยนโยบายกลุ่ม(Group Policy) คุณสามารถป้องกันไม่ให้ผู้ใช้เข้าถึงทรัพยากรเฉพาะ, เรียกใช้สคริปต์และดำเนินการง่ายๆ เช่น บังคับให้เปิดหน้าแรกเฉพาะสำหรับผู้ใช้ทุกคนในเครือข่าย

ในบทความนี้เราจะขอแนะนำการตั้งค่า Group Policy บางประการที่ไม่ส่งผลกระทบต่อระบบมากเท่าไรนัก อย่างไรก็ตามก่อนการเปลี่ยนค่าคุณควรจะทำการสำรองข้อมูล Group Policy เดิมไว้ก่อน(มีวิธีการอยู่ในบทความนี้) ถ้าคุณพร้อมจะจัดการกับ Group Policy แล้วก็ไปติดตามต่อกันได้เลย

- วิธีเปิดตัวแก้ไขนโยบายกลุ่มบน(Group Policy) Windows

- วิธีสำรองข้อมูล Group Policy Settings

- การตั้งค่านโยบายกลุ่ม(Group Policy) ที่สำคัญ

- แนวทางปฏิบัติที่ดีที่สุดในการป้องกันการละเมิดความปลอดภัย

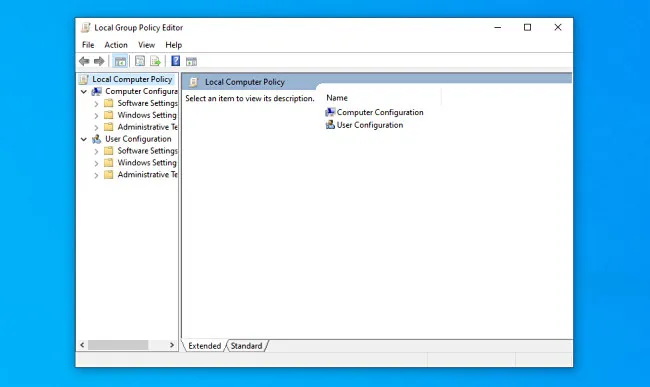

วิธีเปิดตัวแก้ไขนโยบายกลุ่มบน(Group Policy) Windows

Group Policy Editor เป็นแอป Microsoft Management Console ที่มีชื่อไฟล์ gpedit.msc และโดยปกติจะอยู่ในโฟลเดอร์ “C:\Windows\System32” วิธีที่คุณสามารถใช้เปิดตัวแก้ไขนโยบายกลุ่มบนระบบปฏิบัติการ Windows 10/11 นั้นมีหลายวิธีโดยวิธีที่ง่ายที่สุดสามารถที่จะทำได้ดังต่อไปนี้

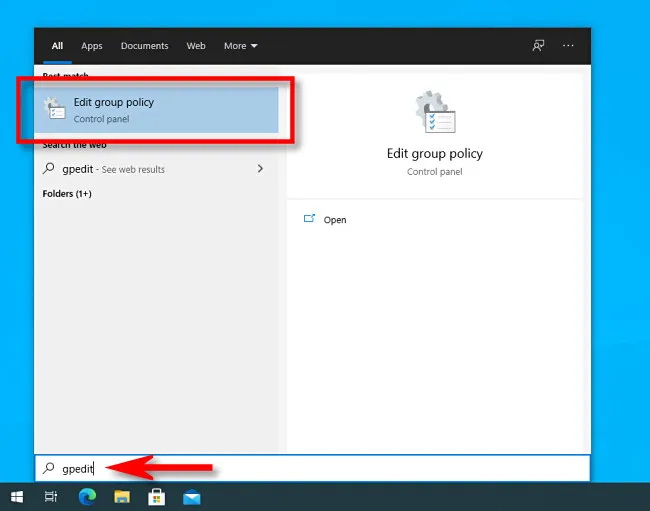

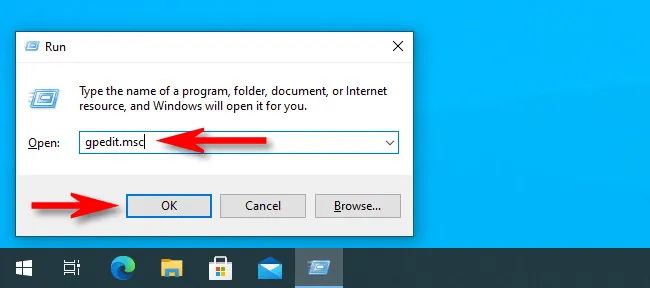

ใช้การค้นหาในเมนู Start ขั้นแรก คลิกปุ่มเริ่ม และเมื่อปรากฏขึ้น ให้พิมพ์ “gpedit” แล้วกด Enter เมื่อคุณเห็น “แก้ไขนโยบายกลุ่ม”(“Edit Group Policy”) ในรายการผลลัพธ์หรือคุณอาจจะกดปุ่ม Windows + R แล้วพิมพ์ gpedit.msc จากนั้นกด OK ก็ได้

วิธีสำรองข้อมูล Group Policy Settings

มีสองวิธีในการสำรองข้อมูลการตั้งค่า Group Policy ด้วยตนเอง แต่เราจะขอแนะนำวิธีที่ง่ายและชัวร์ที่สุดซึ่งสามารถที่จะทำได้ตามขั้นตอนดังต่อไปนี้

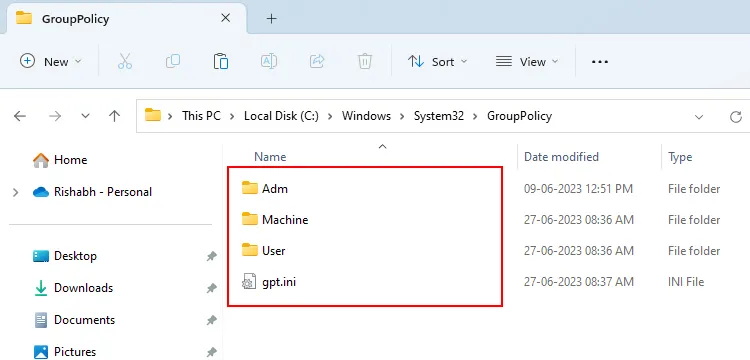

- เปิด File Explorer (Win + E) และนำทางภายในไดเรกทอรี C:\Windows\System32\GroupPolicy

- เมื่อคุณอยู่ในไดเร็กทอรี GroupPolicy ให้เลือกไฟล์และโฟลเดอร์ทั้งหมดโดยกด Ctrl + A

- คลิกขวาที่ไฟล์ที่เลือก แล้วคลิกปุ่มคัดลอก (หรือกด Ctrl + C)

- เปิดตำแหน่งที่คุณต้องการจัดเก็บข้อมูลสำรองของคุณ ซึ่งอาจเป็นโฟลเดอร์บนเดสก์ท็อป, ฮาร์ดไดรฟ์แยกต่างหากหรือบริการจัดเก็บข้อมูลบนคลาวด์ เช่น Google Drive ที่ต้องเก็บเช่นนี้เพราะเรากำลังจัดเก็บไฟล์สำรองไว้บนโวลุ่มดิสก์แยกต่างหากเพื่อความเรียบง่ายและปลอดภัยอย่างแน่นอน

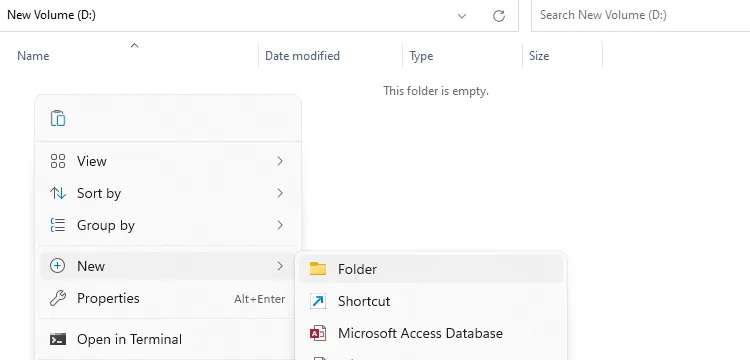

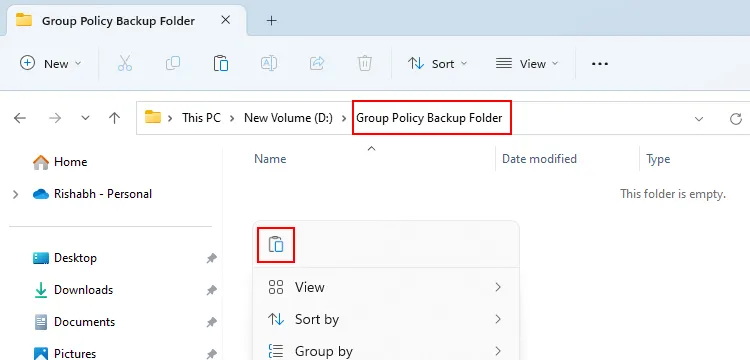

- ต่อมาให้สร้างโฟลเดอร์ใหม่ในตำแหน่งสำรองของคุณ (ในกรณีของเราคือโวลุ่มใหม่) และตั้งชื่อให้ ในกรณีของเราตั้งชื่อโฟลเดอร์ว่า “Group Policy Backup Folder”

- วางไฟล์และโฟลเดอร์ทั้งหมด (ภายในโฟลเดอร์ใหม่) ที่คุณคัดลอกไว้ก่อนหน้านี้โดยกด Ctrl + V

ขณะนี้เมื่อใดก็ตามที่คุณปรับแต่งการตั้งค่า Group Policy คุณสามารถคัดลอกไฟล์ที่แก้ไขโดยใช้ขั้นตอนเดียวกันได้ ตัวอย่างเช่นสมมติว่าเราปรับแต่งการตั้งค่าเครื่องพิมพ์ในตัวแก้ไขนโยบายกลุ่มภายใน หลังจากปรับแต่งแล้วคุณจำเป็นต้องคัดลอกไฟล์จากไดเร็กทอรีดังกล่าวไปยังโฟลเดอร์สำรองบนแหล่งเก็บข้อมูลใดๆ ที่คุณได้ตั้งสำรองไว้ในตอนต้น

หากต้องการคืนค่าการตั้งค่า ให้ย้ายไฟล์ทั้งหมดจากโฟลเดอร์สำรองของเราไปยังไดเร็กทอรี C:\Windows\System32\GroupPolicy

การตั้งค่านโยบายกลุ่ม(Group Policy) ที่สำคัญ

1. การกลั่นกรองการเข้าถึงแผงควบคุม(Control Panel)

การตั้งค่าขีดจำกัดบนแผงควบคุมของคอมพิวเตอร์จะสร้างสภาพแวดล้อมทางธุรกิจที่ปลอดภัยยิ่งขึ้น คุณสามารถควบคุมทุกด้านของคอมพิวเตอร์ของคุณได้ผ่านแผงควบคุม ดังนั้นโดยการกลั่นกรองผู้ที่สามารถเข้าถึงคอมพิวเตอร์คุณสามารถรักษาข้อมูลและทรัพยากรอื่นๆ ให้ปลอดภัยได้ สำหรับวิธีการนั้นให้ทำตามขั้นตอนต่อไปนี้

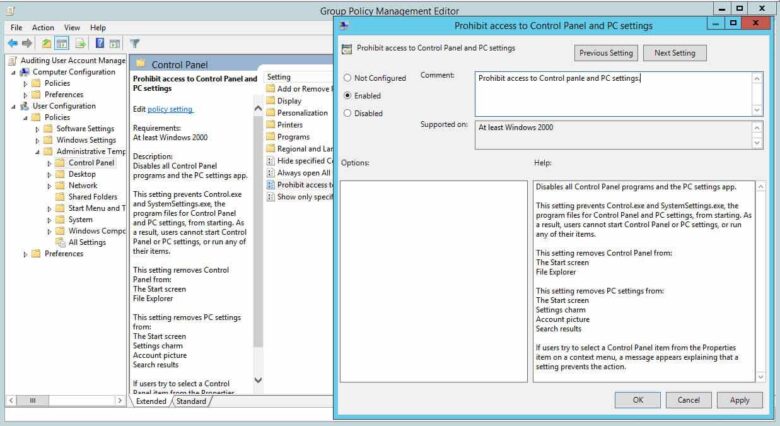

- ใน Group Policy Management Editor (เปิดสำหรับ GPO ที่ผู้ใช้สร้างขึ้น) ให้ไปที่ “การกำหนดค่าผู้ใช้” “เทมเพลตการดูแลระบบ” “แผงควบคุม”(“User Configuration” “Administrative Templates” “Control Panel”)

- ในบานหน้าต่างด้านขวา คลิกสองครั้งที่นโยบาย”ห้ามการเข้าถึงแผงควบคุมและการตั้งค่าพีซี”(“Prohibit access to Control Panel and PC settings”) เพื่อเปิดคุณสมบัติ

- เลือก “เปิดใช้งาน หรือ Enabled” จากสามตัวเลือก

- คลิก “Apply” แล้วกด “OK”

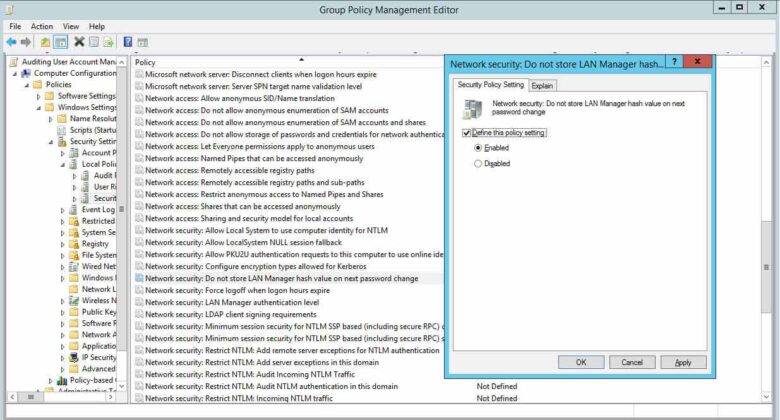

2. ป้องกันไม่ให้ Windows จัดเก็บแฮช LAN Manager

Windows สร้างและจัดเก็บรหัสผ่านบัญชีผู้ใช้ใน “แฮช หรือ hashes” โดย Windows สร้างทั้งแฮช LAN Manager (LM hash) และแฮช Windows NT (NT hash) ของรหัสผ่าน โดยจัดเก็บไว้ในฐานข้อมูล Security Accounts Manager (SAM) ภายในเครื่องหรือ Active Directory

LM hash นั้นอ่อนแอและมีแนวโน้มที่จะถูกแฮ็ก ดังนั้นคุณควรป้องกันไม่ให้ Windows เก็บ LM hash ของรหัสผ่านของคุณ โดยทำตามขั้นตอนต่อไปนี้

- ในหน้าต่างตัวแก้ไขการจัดการนโยบายกลุ่ม (เปิดสำหรับ GPO ที่กำหนดเอง) ไปที่ “การกำหนดค่าคอมพิวเตอร์” “การตั้งค่า Windows” “การตั้งค่าความปลอดภัย” “นโยบายท้องถิ่น” “ตัวเลือกความปลอดภัย”(“Computer Configuration” “Windows Settings” “Security Settings” “Local Policies” “Security Options”)

- ในบานหน้าต่างด้านขวา คลิกสองครั้งที่นโยบาย “ความปลอดภัยของเครือข่าย: อย่าเก็บค่าแฮชของ LAN Manager ในการเปลี่ยนรหัสผ่านครั้งถัดไป”(“Network security: Do not store LAN Manager hash value on next password change”)

- เลือกช่องทำเครื่องหมาย “กำหนดการตั้งค่านโยบายนี้”(“Define this policy setting”) และคลิก “เปิดใช้งาน”(Enabled)

- คลิก “Apply” แล้วกด “OK”

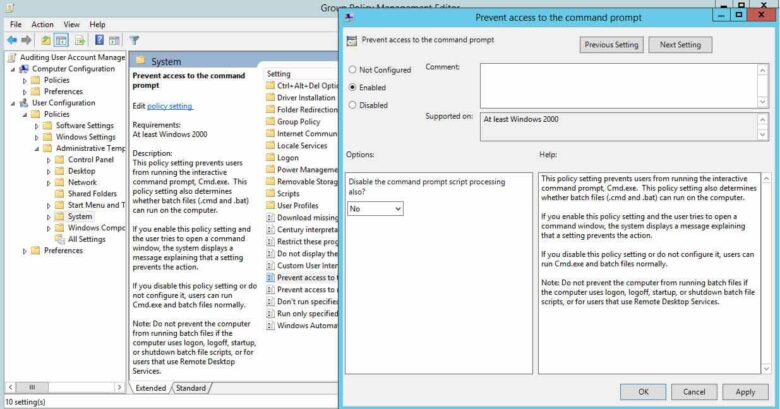

3. ควบคุมการเข้าถึงพรอมต์คำสั่ง(Command Prompt)

Command Prompts สามารถใช้เพื่อเรียกใช้คำสั่งที่ให้สิทธิ์การเข้าถึงระดับสูงแก่ผู้ใช้ และหลีกเลี่ยงข้อจำกัดอื่นๆ ในระบบ ดังนั้นเพื่อให้มั่นใจถึงความปลอดภัยของทรัพยากรระบบจึงควรปิดการใช้งาน Command Prompt หลังจากที่คุณปิดการใช้งาน Command Prompt และมีคนพยายามเปิดหน้าต่างคำสั่งระบบจะแสดงข้อความที่ระบุว่าการตั้งค่าบางอย่างขัดขวางการดำเนินการนี้ สำหรับวิธีการนั้นให้ทำตามขั้นตอนต่อไปนี้

- ในหน้าต่างตัวแก้ไขการจัดการนโยบายกลุ่ม (เปิดสำหรับ GPO ที่กำหนดเอง) ให้ไปที่ “การกำหนดค่าผู้ใช้” “การตั้งค่า Windows” “นโยบาย” “เทมเพลตการดูแลระบบ” “ระบบ”(“User Configuration” “Windows Settings” “Policies” “Administrative Templates” “System”)

- ในบานหน้าต่างด้านขวา คลิกสองครั้งที่นโยบาย “ป้องกันการเข้าถึงพรอมต์คำสั่ง”(“Prevent access to the command prompt”)

- คลิก “เปิดใช้งาน”(Enabled)

- คลิก “Apply” แล้วกด “OK”

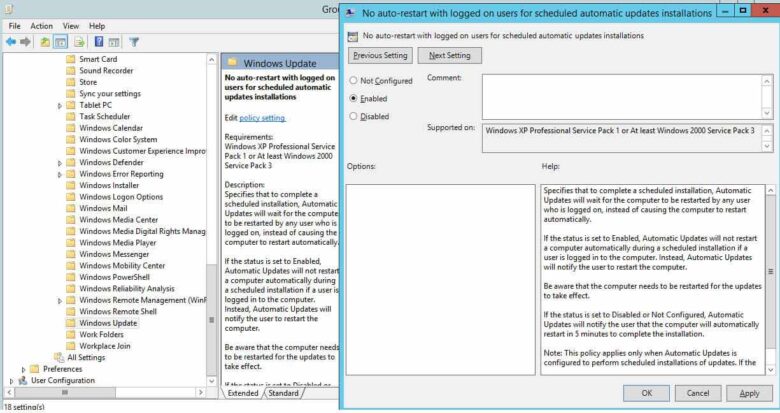

4. ปิดใช้งานการบังคับให้เริ่มระบบใหม่

การบังคับให้เริ่มระบบใหม่เป็นเรื่องปกติตัวอย่างเช่น คุณอาจเผชิญกับสถานการณ์ที่คุณกำลังทำงานบนคอมพิวเตอร์ของคุณและ Windows แสดงข้อความระบุว่าระบบของคุณจำเป็นต้องรีสตาร์ทเนื่องจากมีการอัปเดตความปลอดภัย

ในหลายกรณี หากคุณไม่สังเกตเห็นข้อความหรือใช้เวลาสักครู่ในการตอบสนอง คอมพิวเตอร์จะรีสตาร์ทโดยอัตโนมัติและคุณจะสูญเสียงานสำคัญที่ไม่ได้บันทึกไว้ หากต้องการปิดใช้งานการบังคับให้รีสตาร์ทผ่าน GPO ให้ทำตามขั้นตอนต่อไปนี้

- ในหน้าต่าง “ตัวแก้ไขการจัดการนโยบายกลุ่ม” (เปิดสำหรับ GPO ที่กำหนดเอง) ไปที่ “การกำหนดค่าคอมพิวเตอร์” “เทมเพลตการดูแลระบบ” “ส่วนประกอบของ Windows” “Windows Update”(“Computer Configuration” “Administrative Templates” “Windows Component” “Windows Update”)

- ในบานหน้าต่างด้านขวา คลิกสองครั้งที่นโยบาย “ไม่มีการรีสตาร์ทอัตโนมัติกับผู้ใช้ที่เข้าสู่ระบบสำหรับการติดตั้งการอัปเดตอัตโนมัติตามกำหนดเวลา”(“No auto-restart with logged on users for scheduled automatic updates installations”)

- คลิก “เปิดใช้งาน”(Enabled)

- คลิก “Apply” แล้วกด “OK”

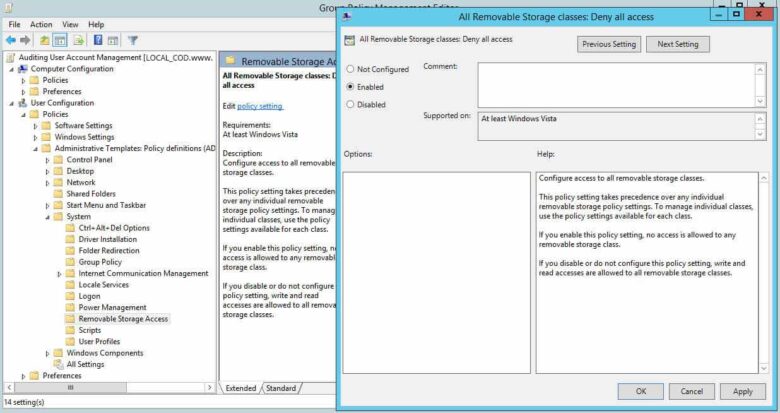

5. ไม่อนุญาตให้มีสื่อแบบถอดได้เช่นดีวีดี, ซีดีและฟล็อปปี้ไดรฟ์

ไดรฟ์สื่อแบบถอดได้มีแนวโน้มที่จะติดไวรัสและอาจมีไวรัสหรือมัลแวร์ด้วย หากผู้ใช้เสียบไดรฟ์ที่ติดไวรัสเข้ากับคอมพิวเตอร์เครือข่าย อาจส่งผลกระทบต่อเครือข่ายทั้งหมด ในทำนองเดียวกันดีวีดี, ซีดีและฟล็อปปี้ไดรฟ์ก็มีแนวโน้มที่จะติดไวรัสเช่นกัน ดังนั้นจึงเป็นการดีที่สุดที่จะปิดการใช้งานไดรฟ์เหล่านี้ทั้งหมด สำหรับวิธีการนั้นสามารถทำตามขั้นตอนต่อไปนี้

- ในหน้าต่างตัวแก้ไขการจัดการนโยบายกลุ่ม (เปิดสำหรับ GPO ที่กำหนดเอง) ไปที่ “การกำหนดค่าผู้ใช้” “นโยบาย” “เทมเพลตการดูแลระบบ” “ระบบ” “การเข้าถึงที่เก็บข้อมูลแบบถอดได้”(User Configuration” “Policies” “Administrative Templates” “System” “Removable Storage Access”)

- ในบานหน้าต่างด้านขวา คลิกสองครั้งที่นโยบาย “คลาสพื้นที่เก็บข้อมูลแบบถอดได้ทั้งหมด: ปฏิเสธการเข้าถึงทั้งหมด”(“All removable storage classes: Deny all accesses”)

- คลิก “เปิดใช้งาน”(Enabled)

- คลิก “Apply” แล้วกด “OK”

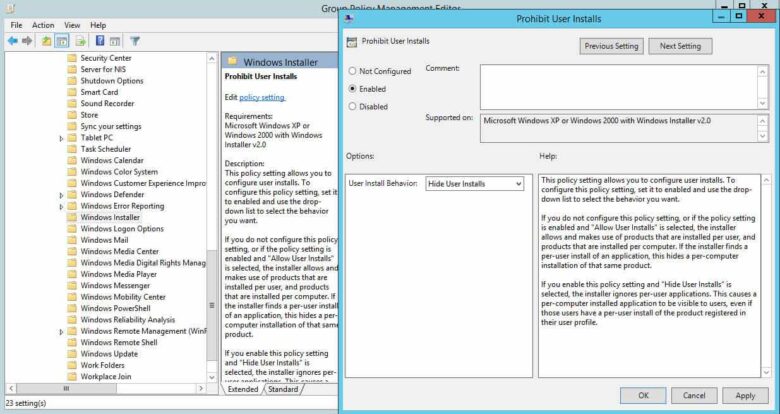

6. จำกัดการติดตั้งซอฟต์แวร์

เมื่อคุณให้อิสระแก่ผู้ใช้ในการติดตั้งซอฟต์แวร์ พวกเขาอาจติดตั้งแอปที่ไม่พึงประสงค์ซึ่งทำให้ระบบของคุณเสียหาย ผู้ดูแลระบบมักจะต้องทำการบำรุงรักษาและทำความสะอาดระบบดังกล่าวเป็นประจำ เพื่อความปลอดภัยเราขอแนะนำให้ป้องกันการติดตั้งซอฟต์แวร์ผ่านนโยบายกลุ่มตามขั้นตอนต่อไปนี้

- ใน Group Policy Management Editor (เปิดสำหรับ GPO ที่กำหนดเอง) ให้ไปที่ “การกำหนดค่าคอมพิวเตอร์” “เทมเพลตการดูแลระบบ” “ส่วนประกอบของ Windows” “ตัวติดตั้ง Windows”(“Computer Configuration” “Administrative Templates” “Windows Component” “Windows Installer”)

- ในบานหน้าต่างด้านขวา คลิกสองครั้งที่นโยบาย “ห้ามผู้ใช้ติดตั้ง”(“Prohibit User Install”)

- คลิก “เปิดใช้งาน”(Enabled)

- คลิก “Apply” แล้วกด “OK”

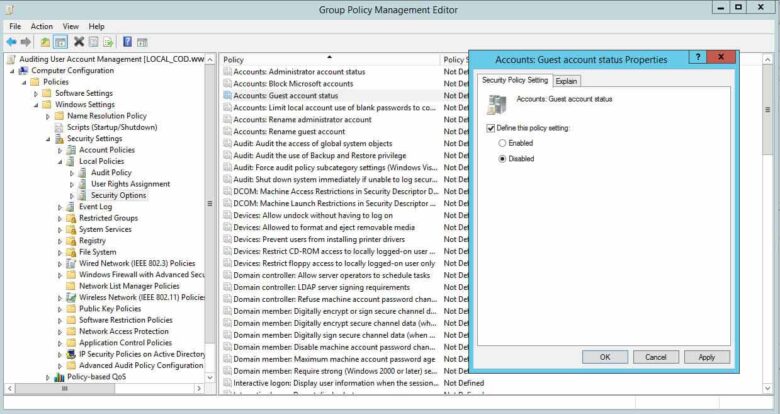

7. ปิดการใช้งานบัญชีแขก(Guest Account)

ผู้ใช้สามารถเข้าถึงข้อมูลที่ละเอียดอ่อนผ่านบัญชี Guest ได้เพราะบัญชีดังกล่าวให้สิทธิ์การเข้าถึงคอมพิวเตอร์ Windows และไม่ต้องใช้รหัสผ่านการเปิดใช้งานบัญชีนี้หมายความว่าใครๆ ก็สามารถใช้การเข้าถึงระบบของคุณในทางที่ผิดและใช้ในทางที่ผิดได้

โชคดีที่บัญชีเหล่านี้ถูกปิดใช้งานโดยค่าเริ่มต้น แต่วิธีที่ดีที่สุดคือคุณก็ควรต้องตรวจสอบว่ามันตั้งค่าเป็นปิดเอาไว้อยู่หรือไม่ เนื่องจากหากบัญชีนี้เปิดใช้งานในโดเมนของคุณ การปิดใช้งานบัญชีนี้จะป้องกันไม่ให้ผู้อื่นใช้การเข้าถึงในทางที่ผิด สำหรับวิธีการตั้งค่าจะมีดังต่อไปนี้

- ใน Group Policy Management Editor (เปิดสำหรับ GPO ที่กำหนดเอง) ให้ไปที่ “การกำหนดค่าคอมพิวเตอร์” “การตั้งค่า Windows” “การตั้งค่าความปลอดภัย” “นโยบายท้องถิ่น” “ตัวเลือกความปลอดภัย”(“Computer Configuration” “Windows Settings” “Security Settings” “Local Policies” “Security Options”)

- ในบานหน้าต่างด้านขวา คลิกสองครั้งที่นโยบาย “บัญชี: สถานะบัญชีแขก”(“Accounts: Guest Account Status” policy)

- เลือกช่องทำเครื่องหมาย “กำหนดการตั้งค่านโยบายนี้”(“Define this policy setting”) และคลิก “ปิดใช้งาน”(“Disabled”)

- คลิก “Apply” แล้วกด “OK”ู่

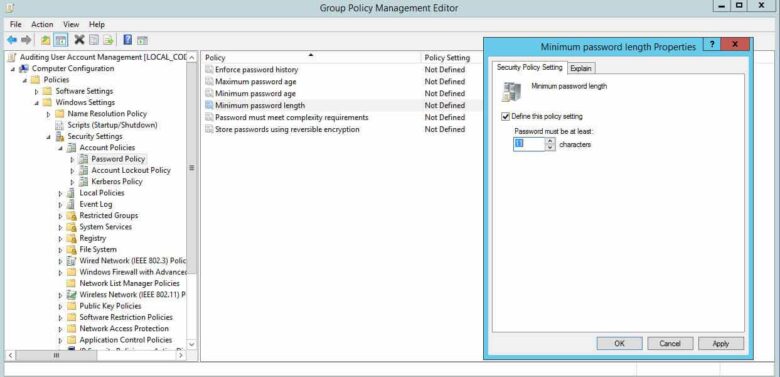

8. ตั้งค่าความยาวรหัสผ่านขั้นต่ำเป็นขีดจำกัดที่สูงขึ้น

การตั้งค่าความยาวรหัสผ่านขั้นต่ำเป็นขีดจำกัดที่สูงขึ้นตัวอย่างเช่นสำหรับบัญชีที่ยกระดับ รหัสผ่านควรตั้งไว้อย่างน้อย 15 อักขระและสำหรับบัญชีปกติอย่างน้อย 12 อักขระ การตั้งค่าความยาวรหัสผ่านขั้นต่ำให้ต่ำลงจะทำให้เกิดความเสี่ยงที่ไม่จำเป็น การตั้งค่าเริ่มต้นคืออักขระ “ศูนย์” ดังนั้นคุณจะต้องระบุตัวเลข สำหรับวิธีการตั้งค่าให้ทำตามขั้นตอนดังนี้

- ในหน้าต่างตัวแก้ไขการจัดการนโยบายกลุ่ม (เปิดสำหรับ GPO ที่กำหนดเอง) ไปที่ “การกำหนดค่าคอมพิวเตอร์” “การตั้งค่า Windows” “การตั้งค่าความปลอดภัย” “นโยบายบัญชี” “นโยบายรหัสผ่าน”(“Computer Configuration” “Windows Settings” “Security Settings” “Account Policies” “Password Policy”)

- ในบานหน้าต่างด้านขวา คลิกสองครั้งที่นโยบาย “ความยาวรหัสผ่านขั้นต่ำ”(“Minimum password length”) เลือกช่องทำเครื่องหมาย “กำหนดการตั้งค่านโยบายนี้”(“Define this policy setting”)

- ระบุค่าสำหรับความยาวของรหัสผ่าน

- คลิก “Apply” แล้วกด “OK”

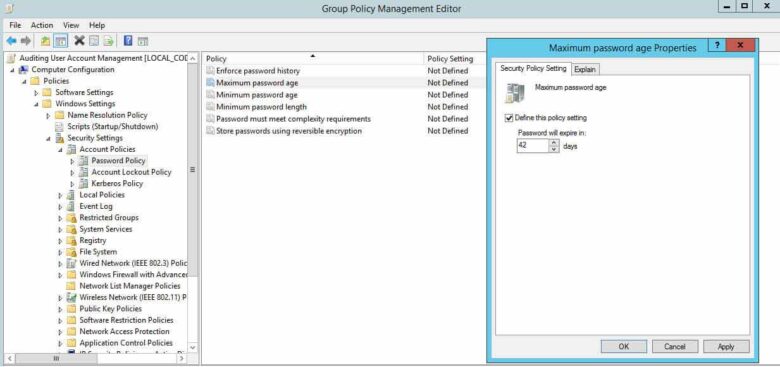

9. ตั้งค่าอายุรหัสผ่านสูงสุดเป็นขีดจำกัดล่าง

หากคุณตั้งค่าอายุหมดอายุของรหัสผ่านเป็นระยะเวลานาน ผู้ใช้จะไม่ต้องเปลี่ยนบ่อยนัก ซึ่งหมายความว่ารหัสผ่านอาจถูกขโมยได้มากขึ้น เราแนะนำให้ใช้ระยะเวลาหมดอายุของรหัสผ่านที่สั้นกว่าปกติเสมอ(ยกเว้นว่าคอมพิวเตอร์เครื่องนั้นจะมีคุณเป็นผู้ใช้งานคนเดียวคุณสามารถที่จะข้ามการตั้งค่าลำดับนี้ไปได้เลย) โดยอายุรหัสผ่านสูงสุดเริ่มต้นของ Windows ตั้งไว้ที่ 42 วัน ภาพหน้าจอต่อไปนี้แสดงการตั้งค่านโยบายที่ใช้ในการกำหนดค่า “อายุรหัสผ่านสูงสุด”(Maximum Password Age”) ซึ่งสามารถทำได้ตามขั้นตอนต่อไปนี้

- ในหน้าต่างตัวแก้ไขการจัดการนโยบายกลุ่ม (เปิดสำหรับ GPO ที่กำหนดเอง) ไปที่ “การกำหนดค่าคอมพิวเตอร์” “การตั้งค่า Windows” “การตั้งค่าความปลอดภัย” “นโยบายบัญชี” “นโยบายรหัสผ่าน”(“Computer Configuration” “Windows Settings” “Security Settings” “Account Policies” “Password Policy”)

- ในบานหน้าต่างด้านขวา คลิกสองครั้งที่นโยบาย “อายุรหัสผ่านสูงสุด”(“Maximum password age”)

- เลือกช่องทำเครื่องหมาย “กำหนดการตั้งค่านโยบายนี้”(“Define this policy setting”) และระบุค่าที่ต้องการ

- คลิก “Apply” แล้วกด “OK”

10. ปิดใช้งานการแจงนับ SID แบบไม่ระบุชื่อ

Active Directory กำหนดหมายเลขเฉพาะให้กับวัตถุความปลอดภัยทั้งหมดใน Active Directory รวมถึงผู้ใช้ กลุ่มและอื่นๆ ซึ่งเรียกว่าหมายเลขตัวระบุความปลอดภัย (SID) ใน Windows เวอร์ชันเก่า ผู้ใช้สามารถสอบถาม SID เพื่อระบุผู้ใช้และกลุ่มที่สำคัญได้ นอกไปจากนั้นแฮกเกอร์ยังสามารถใช้ประโยชน์จากข้อกำหนดนี้เพื่อเข้าถึงข้อมูลโดยไม่ได้รับอนุญาต ตามค่าเริ่มต้นการตั้งค่านี้จะถูกปิดใช้งานเราแนะนำให้คุณตรวจสอบให้แน่ใจว่าการตั้งค่ายังคงเป็นอย่างนั้น สำหรับวิธีการสามารถทำตามขั้นตอนดังต่อไปนี้

- ในหน้าต่าง Group Policy Management Editor ไปที่ “การกำหนดค่าคอมพิวเตอร์” “นโยบาย” “การตั้งค่า Windows” “การตั้งค่าความปลอดภัย” “นโยบายท้องถิ่น” “ตัวเลือกความปลอดภัย”(“Computer Configuration” “Policies” “Windows Settings” “Security Settings” “Local Policies” “Security Options”)

- ในบานหน้าต่างด้านขวา คลิกสองครั้งที่การตั้งค่านโยบาย “การเข้าถึงเครือข่าย: ไม่อนุญาตให้ระบุบัญชี SAM และการแชร์โดยไม่ระบุชื่อ”(“Network Access: Do not allow anonymous enumeration of SAM accounts and shares”)

- คลิก “เปิดใช้งาน”(Enabled)

- คลิก “Apply” แล้วกด “OK”

แนวทางปฏิบัติที่ดีที่สุดในการป้องกันการละเมิดความปลอดภัย

หากคุณได้ทำการตั้งค่านโยบายกลุ่มเหล่านี้อย่างถูกต้อง การรักษาความปลอดภัยขององค์กร(หรือแม้กระทั่งคอมพิวเตอร์ส่วนตัว) ของคุณจะอยู่ในสถานะที่ดีขึ้นโดยอัตโนมัติ แต่คุณควรตรวจสอบให้แน่ใจว่าได้ใช้ Group Policy Object ที่แก้ไขแล้วกับทุกคนและอัปเดตนโยบายกลุ่มเพื่อให้สะท้อนถึงตัวควบคุมโดเมนทั้งหมดในสภาพแวดล้อมที่คุณต้องการทำงาน

หากคุณต้องการควบคุมโครงสร้างพื้นฐานด้านไอทีของคุณอย่างเต็มที่ คุณต้องแน่ใจว่าไม่มีการเปลี่ยนแปลงที่ไม่พึงประสงค์ในนโยบายเหล่านี้และนโยบายกลุ่มอื่นๆ คุณสามารถทำได้โดยการตรวจสอบการเปลี่ยนแปลงนโยบายกลุ่มอย่างต่อเนื่อง

อย่างไรก็ตาม การดำเนินการผ่านการตรวจสอบแบบดั้งเดิมอาจเป็นเรื่องยุ่งยากเนื่องจากปริมาณนโยบายรบกวนที่เกิดขึ้นและรายงานที่กำหนดไว้ล่วงหน้าอาจจะไม่พร้อมใช้งานได้อยู่ตลอดเวลา หากต้องการติดตามการเปลี่ยนแปลงที่เกิดขึ้นใน Group Policy Objects อย่างต่อเนื่อง ให้ลองใช้ Lepide Group Policy Auditor(ใช้งานได้ฟรี 14 วัน) โปรแกรมนี้ช่วยให้คุณตรวจสอบทุกการเปลี่ยนแปลงที่เกิดขึ้นกับนโยบายกลุ่มได้แบบเรียลไทม์โดยคุณยังสามารถย้อนกลับการเปลี่ยนแปลงนโยบายกลุ่มที่ไม่ต้องการหรือไม่ได้วางแผนได้อย่างรวดเร็วอีกด้วย

ที่มา : lepide, howtogeek, thewindowsclub, makeuseof