กลุ่ม APT37 ใช้ “Find My Device” ของ Google เป็นอาวุธไซเบอร์

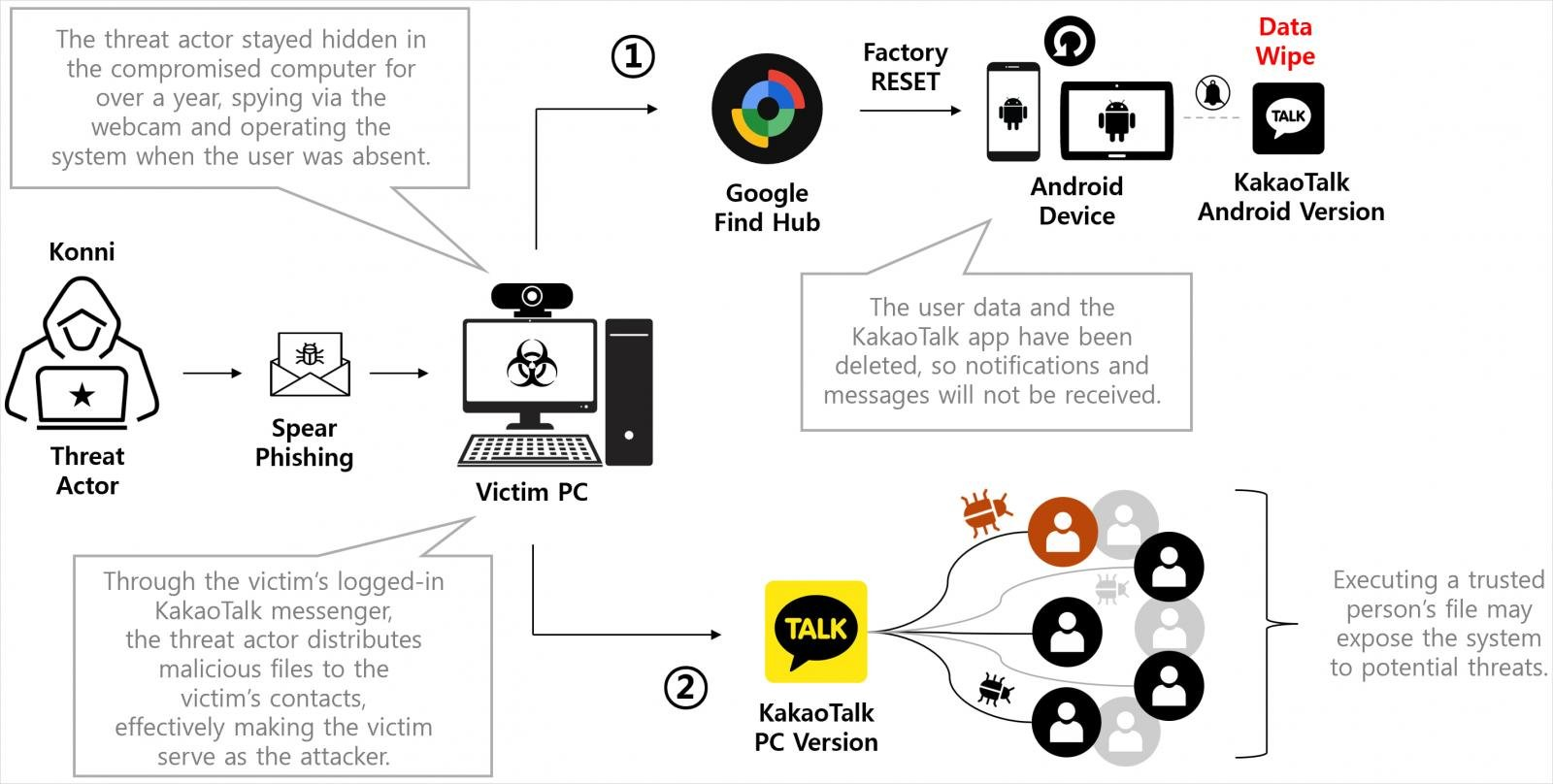

บริษัทด้านความปลอดภัยไซเบอร์ของเกาหลีใต้ Genians รายงานการโจมตีครั้งใหม่ของกลุ่มแฮกเกอร์ APT37 (หรือ ScarCruft) ซึ่งเชื่อมโยงกับรัฐบาลเกาหลีเหนือ โดยกลุ่มนี้ใช้เครื่องมือของ Google ที่ชื่อว่า Find My Device (หรือ Find Hub) ซึ่งปกติไว้ใช้ติดตามมือถือที่หาย มาใช้ในการ ติดตามตำแหน่ง GPS และรีเซ็ตเครื่อง Android เหยื่อจากระยะไกล

เป้าหมายหลักคือประชาชนและองค์กรในเกาหลีใต้ โดยเฉพาะ กลุ่มที่ทำงานช่วยเหลือผู้ลี้ภัยจากเกาหลีเหนือ และหน่วยงานที่เกี่ยวข้องกับรัฐบาล

วิธีการโจมตีของแฮกเกอร์ APT37

1. เริ่มจากการลวงผ่าน KakaoTalk

แฮกเกอร์จะส่งข้อความผ่านแอปแชทยอดนิยมของเกาหลีใต้อย่าง KakaoTalk โดยปลอมเป็นหน่วยงานราชการ เช่น กรมสรรพากร หรือเจ้าหน้าที่ตำรวจ เพื่อให้เหยื่อเชื่อถือ ก่อนแนบไฟล์ปลอมมาในรูปแบบ .MSI หรือ .ZIP พร้อมไฟล์ย่อย .BAT และ .VBS ที่ใช้หลอกให้ผู้ใช้คลิกเปิดเอง

ไฟล์ VBS จะโชว์ข้อความแจ้งเตือนปลอม เช่น “พบปัญหาภาษาไม่รองรับ” เพื่อเบี่ยงความสนใจ ในขณะที่เบื้องหลังไฟล์ BAT จะเรียกสคริปต์ AutoIT เพื่อเริ่มการติดตั้งมัลแวร์จริงลงในเครื่อง

2. ติดตั้งมัลแวร์และขโมยบัญชี Google

หลังรันสคริปต์ มัลแวร์จะสร้าง Task Scheduler ให้รันอัตโนมัติทุกนาที เพื่อให้แฮกเกอร์สามารถควบคุมเครื่องได้ตลอดเวลา จากนั้นจะดาวน์โหลดโปรแกรมควบคุมระยะไกล (Remote Access Tools) เช่น

- RemcosRAT

- QuasarRAT

- RftRAT

เครื่องมือเหล่านี้เปิดทางให้แฮกเกอร์สามารถ ขโมยบัญชี Google, Naver และข้อมูลส่วนตัวอื่น ๆ ของเหยื่อ เช่น อีเมล รหัสผ่าน และข้อมูลเบราว์เซอร์

3. เข้ายึดบัญชี Google แล้วใช้ Find My Device ล้างข้อมูลมือถือ

เมื่อได้บัญชี Google แล้ว ผู้โจมตีจะเข้าสู่ระบบผ่านเว็บ Find My Device (Find Hub) เพื่อดูรายชื่ออุปกรณ์ Android ที่เชื่อมต่อกับบัญชีนั้น

จากนั้นพวกเขาจะดู ตำแหน่ง GPS ของเครื่อง เพื่อเลือกช่วงเวลาที่เหยื่ออยู่นอกบ้านหรือไม่สามารถตอบสนองได้ทัน แล้วจึงสั่ง รีเซ็ตเครื่อง (Factory Reset) ผ่านคำสั่งระยะไกล

ในบางกรณีพบว่าแฮกเกอร์สั่งรีเซ็ตซ้ำถึง สามครั้ง เพื่อให้แน่ใจว่าข้อมูลทั้งหมดถูกลบจริงและไม่สามารถกู้คืนได้ ซึ่งรวมถึงข้อมูลการติดต่อ รูปภาพ เอกสาร และบันทึกข้อความทั้งหมด

4. ใช้บัญชี KakaoTalk ที่เปิดบน PC แพร่มัลแวร์ต่อ

หลังจากเหยื่อถูกรีเซ็ตมือถือจนติดต่อไม่ได้ แฮกเกอร์จะใช้ KakaoTalk เวอร์ชัน PC ที่ยังล็อกอินอยู่บนคอมพิวเตอร์ของเหยื่อ เพื่อส่งไฟล์มัลแวร์ต่อไปยังรายชื่อผู้ติดต่อ เป็นการแพร่กระจายการโจมตีแบบลูกโซ่

Genians พบกรณีล่าสุดเมื่อวันที่ 5 กันยายน 2025 ที่ผู้โจมตีแฮ็กบัญชีของที่ปรึกษาทางจิตวิทยาซึ่งดูแลผู้ลี้ภัยจากเกาหลีเหนือ และส่งไฟล์ปลอมชื่อ “Stress Relief Program” ให้กับนักเรียนผู้ลี้ภัยรายหนึ่ง

จุดประสงค์ของการรีเซ็ตเครื่อง

การล้างข้อมูลของเหยื่อไม่ใช่เพื่อขโมยอย่างเดียว แต่เพื่อ

- ทำลายหลักฐาน ของการเจาะระบบ

- ตัดช่องทางการแจ้งเตือน หรือสื่อสารกับเหยื่อ

- ซื้อเวลา ให้แฮกเกอร์ใช้บัญชีเหยื่อแพร่มัลแวร์ต่อได้

การโจมตีรูปแบบนี้จึงถือเป็น “ขั้นกว่าของการแฮ็กบัญชี” เพราะไม่ได้แค่ขโมยข้อมูล แต่ทำลายอุปกรณ์ของเหยื่อให้ใช้งานไม่ได้ในทันที

ผลกระทบที่เกิดขึ้น

- เหยื่อสูญเสียข้อมูลสำคัญทั้งหมดจากการรีเซ็ต

- ถูกตัดการเชื่อมต่อจากระบบแจ้งเตือน เช่น KakaoTalk

- มีการแพร่มัลแวร์ต่อไปยังคนรอบตัว

- หน่วยงานด้านความมั่นคงในเกาหลีใต้ต้องเข้ามาตรวจสอบร่วมกับ Google

สิ่งที่ผู้ใช้ Android ควรระวัง

- เปิดการยืนยันตัวตนสองชั้น (2FA) สำหรับบัญชี Google และ Naver ทุกครั้ง

- ตรวจสอบอุปกรณ์ใน Find My Device ว่ามีเครื่องที่ไม่รู้จักเชื่อมอยู่หรือไม่ หากมีให้ลบทิ้งทันที

- อย่าเปิดไฟล์แนบจากแชทหรืออีเมลแปลก ๆ โดยเฉพาะไฟล์ MSI, ZIP, BAT, VBS ที่อ้างว่าเป็นโปรแกรมช่วยเหลือ

- หากมือถือถูกรีเซ็ตโดยไม่ทราบสาเหตุ ให้ รีบเปลี่ยนรหัสผ่านบัญชี Google ทันที และตรวจสอบประวัติการเข้าสู่ระบบ

- ถ้าใช้แอป KakaoTalk บนคอมพิวเตอร์ ควรปิดระบบอัตโนมัติเมื่อไม่ได้ใช้งาน เพื่อลดความเสี่ยงในการถูกควบคุมบัญชี

บทสรุป

กรณีของ APT37 เป็นตัวอย่างชัดเจนว่า “ฟีเจอร์ที่ออกแบบมาเพื่อช่วยเหลือผู้ใช้” อย่าง Find My Device สามารถถูกนำไปใช้ในทางร้ายได้ หากบัญชี Google ถูกเจาะเข้าถึง

แม้เหตุการณ์นี้จะเกิดขึ้นในเกาหลีใต้ แต่ก็เป็นสัญญาณเตือนสำหรับผู้ใช้ Android ทั่วโลก รวมถึงในไทย ให้เพิ่มความปลอดภัยของบัญชี Google และอุปกรณ์มือถือของตนให้มากที่สุด

ที่มา: bleepingcomputer