CoPhish คืออะไร ทำไมถึงอันตราย

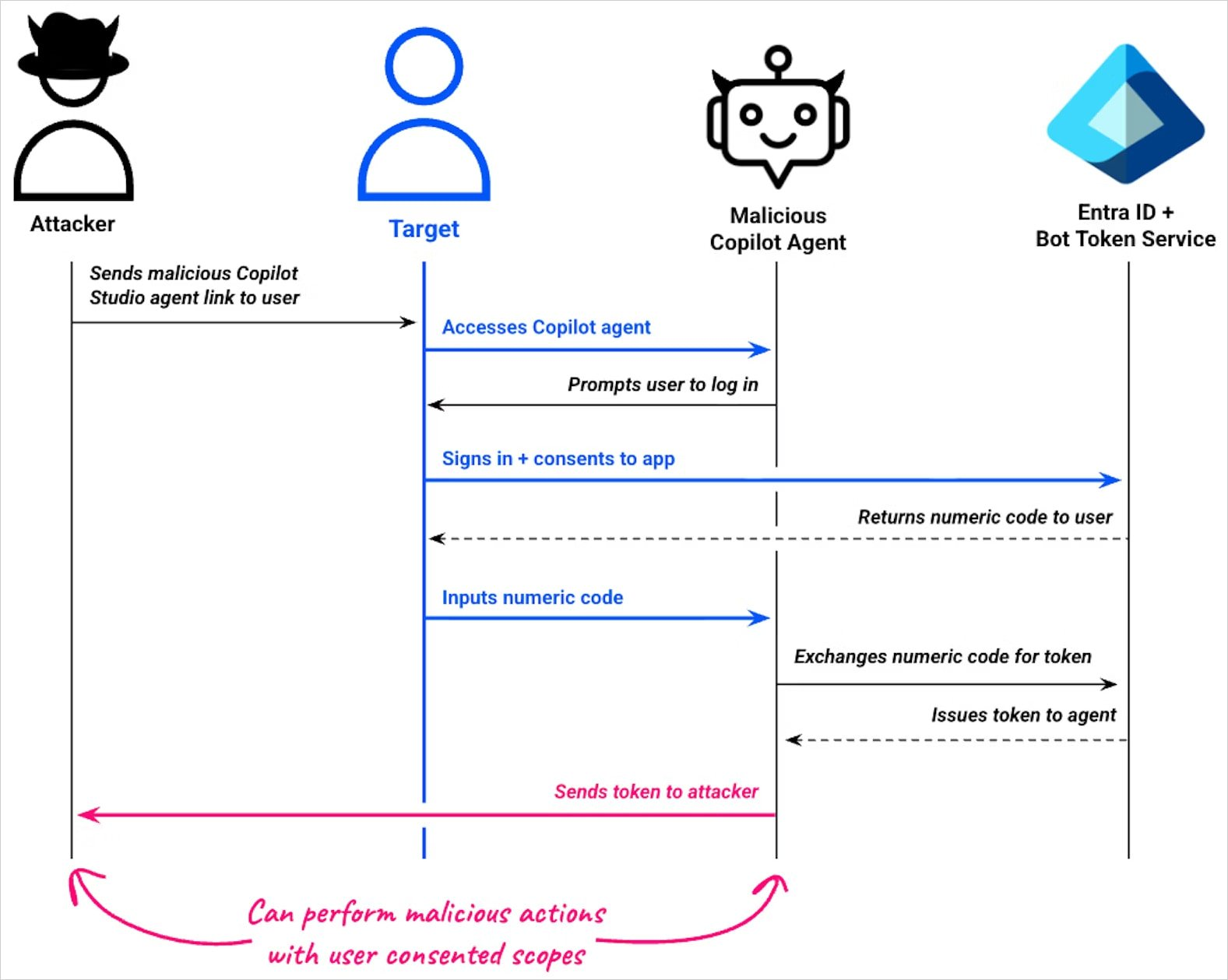

นักวิจัยจาก Datadog Security Labs ได้ค้นพบการโจมตีฟิชชิ่งรูปแบบใหม่ที่เรียกว่า “CoPhish” ซึ่งอาศัยช่องทางของ Microsoft Copilot Studio เพื่อหลอกผู้ใช้ให้กด “อนุญาตการเข้าถึง” (OAuth consent) แก่แอปที่ผู้โจมตีสร้างขึ้นเอง

ความน่ากลัวของ CoPhish คือ มันไม่ต้องแฮกระบบหรือเจาะช่องโหว่ใด ๆ แต่ใช้ “ความน่าเชื่อถือของโดเมน Microsoft เอง” มาทำให้เหยื่อหลงเชื่อว่ากำลังเข้าสู่ระบบจริง

วิธีที่แฮกเกอร์ใช้ Copilot Studio ในการหลอก

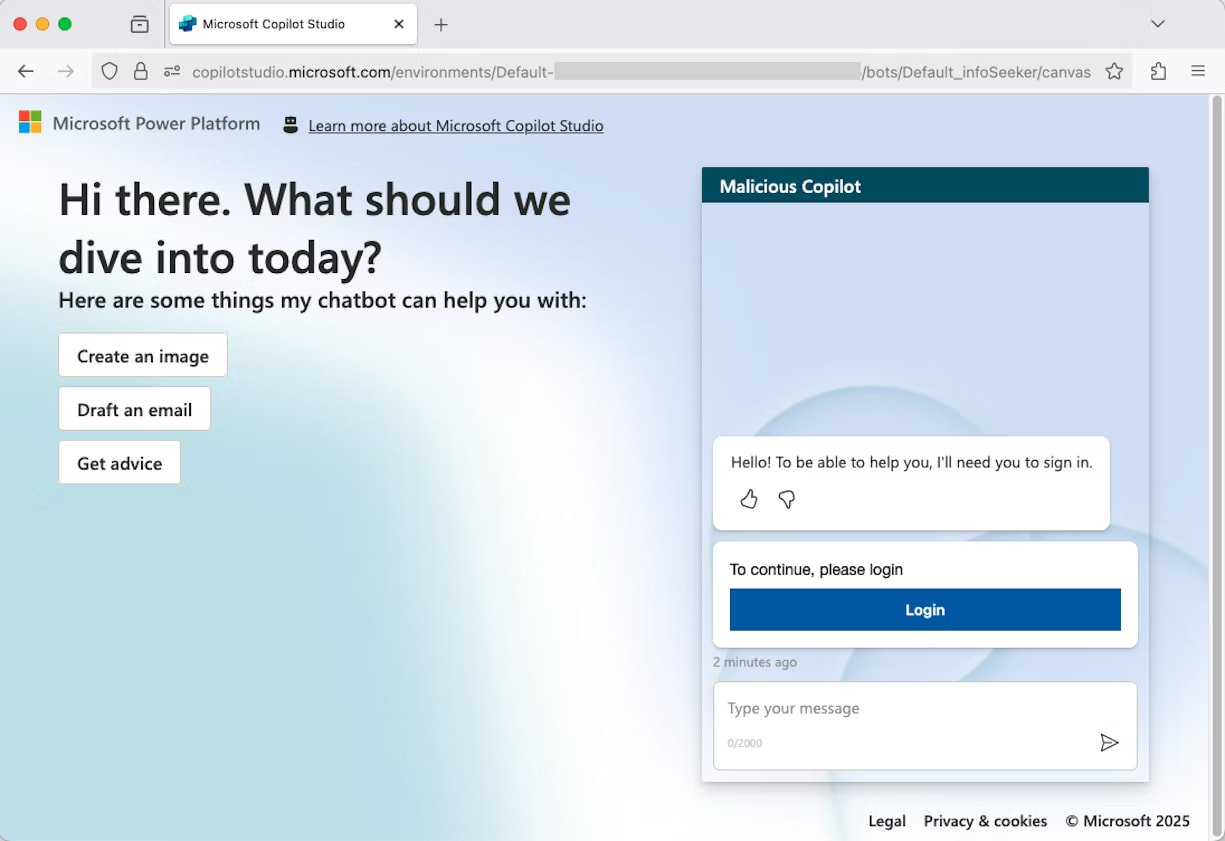

Copilot Studio เป็นบริการที่ให้ผู้ใช้สร้าง “agent” หรือแชตบ็อตสำหรับองค์กรได้ โดยแต่ละ agent จะมีหน้า “demo website” บนโดเมน copilotstudio.microsoft.com ซึ่งถือเป็นโดเมนทางการของ Microsoft

ผู้โจมตีจึงใช้ฟีเจอร์นี้สร้าง agent ปลอมขึ้นมา และใส่ปุ่ม “Login” ที่ดูเหมือนการเข้าสู่ระบบปกติของ Microsoft แต่ในความจริง เบื้องหลังได้เชื่อมกับ แอป OAuth ที่ผู้โจมตีสร้างเอง

เมื่อเหยื่อกดเข้าสู่ระบบและอนุญาตสิทธิ์ แอปนั้นก็จะได้รับ access token หรือ session token ที่สามารถใช้เข้าถึงข้อมูลต่าง ๆ ได้ เช่น อีเมล, ไฟล์, OneNote หรือแม้แต่สิทธิ์ของผู้ดูแลระบบ

เนื่องจากทุกอย่างอยู่บนโดเมน Microsoft จริง — ไม่ว่าจะเป็นหน้าเว็บ หรือ IP ต้นทาง — ผู้ใช้จึงแทบไม่รู้เลยว่ากำลังถูกหลอก

เป้าหมายหลักคือผู้ดูแลระบบ (Admin)

นักวิจัยของ Datadog ระบุว่า CoPhish อาจสร้างความเสียหายร้ายแรงที่สุดเมื่อเหยื่อคือ Application Administrator หรือ Admin ของ Microsoft Entra ID (ชื่อใหม่ของ Azure AD)

เพราะ Admin มีสิทธิ์อนุญาตให้แอปเข้าถึงข้อมูลระดับองค์กรได้ แม้แอปนั้นจะไม่ใช่ของ Microsoft ก็ตาม

เมื่อ Admin เผลอกดยินยอม ผู้โจมตีจะสามารถใช้ token ที่ได้ไปเข้าถึงบริการต่าง ๆ ขององค์กรได้ในทันที เช่น Outlook, Teams หรือ SharePoint

ขั้นตอนการโจมตีของ CoPhish

- ผู้โจมตีสร้างแอป OAuth ปลอม ในระบบ Entra ID และตั้งให้เป็นแอปหลาย tenant

- สร้าง Copilot agent ใน Copilot Studio และเปิด demo website

- ตั้งค่า Login topic ให้เชื่อมไปยัง แอป OAuth ปลอม

- ส่งลิงก์ ไปยังเหยื่อผ่าน อีเมลหรือ Teams พร้อมข้อความชวนให้กดเข้าสู่ระบบ

- เมื่อเหยื่อ (โดยเฉพาะ Admin) คลิกอนุญาต access token จะถูกส่งกลับไปยังผู้โจมตีทันที

หลังจากนั้น ผู้โจมตีสามารถใช้ token นี้เพื่อเข้าถึงบริการขององค์กรได้อย่างแนบเนียน โดยไม่มีการแจ้งเตือนใด ๆ แก่ผู้ใช้

ทำไมการโจมตีนี้ถึงตรวจจับยาก

- ลิงก์อยู่บนโดเมน Microsoft จริง (copilotstudio.microsoft.com)

- การสื่อสารทั้งหมดเกิดจาก IP ของ Microsoft จึงไม่ถูกมองว่าเป็นกิจกรรมผิดปกติ

- หน้าเว็บมีหน้าตาเหมือนบริการจริงของ Copilot Studio

- ไม่มีแจ้งเตือนใด ๆ ว่ามีการส่งต่อ token ออกนอกระบบ

Microsoft ยืนยันเตรียมแก้ไข

Microsoft ได้ตอบกลับไปยัง BleepingComputer ว่า

“เราได้รับรายงานเรื่องนี้แล้วและกำลังดำเนินการแก้ไขในอัปเดตเวอร์ชันถัดไป เพื่อเพิ่มความปลอดภัยให้กับระบบ Copilot Studio และกระบวนการ OAuth consent”

พร้อมย้ำว่า แม้การโจมตีนี้อาศัยการหลอกลวงเหยื่อ (social engineering) เป็นหลัก แต่บริษัทกำลังพัฒนากลไกเพิ่มเติมเพื่อป้องกันไม่ให้แอปที่ไม่ผ่านการตรวจสอบเข้าถึงข้อมูลได้ง่าย

คำแนะนำจาก Datadog สำหรับองค์กร

Datadog แนะนำให้องค์กรที่ใช้ Microsoft 365 หรือ Entra ID ดำเนินการดังนี้

- จำกัดสิทธิ์ Admin เฉพาะคนที่จำเป็น เพื่อลดโอกาสที่ Admin จะถูกหลอก

- ตั้งนโยบาย Application Consent ที่เข้มงวด ห้ามผู้ใช้ทั่วไปกดยินยอมแอปเอง

- ปิดการสร้างแอปโดยผู้ใช้ (User App Registration) เพื่อลดความเสี่ยงจากแอปที่ไม่ผ่านการตรวจสอบ

- ตรวจสอบ Audit Log ของ Entra ID เพื่อดูเหตุการณ์ยินยอมแอปหรือการสร้าง Copilot agent ผิดปกติ

- อบรมพนักงานให้รู้จักเทคนิค ฟิชชิ่งแบบใหม่ ที่อาจแฝงอยู่ในบริการของ Microsoft เอง

บทสรุป

การโจมตีแบบ CoPhish เป็นตัวอย่างของภัยฟิชชิ่งยุคใหม่ที่อาศัย “ระบบถูกต้องตามกฎหมาย” เป็นช่องทางหลอกเหยื่อ ซึ่งยากต่อการตรวจจับโดยเครื่องมือความปลอดภัยทั่วไป

ในยุคที่องค์กรจำนวนมากเริ่มใช้ AI Agent และ Copilot จาก Microsoft จึงจำเป็นอย่างยิ่งที่จะต้อง “ไม่ไว้ใจลิงก์ แม้จะมาจากโดเมนจริง” และต้องตั้งนโยบายควบคุม OAuth ให้เข้มงวดที่สุด

ที่มา: bleepingcomputer