Trend Micro ผู้ให้บริการโซลูชันด้านความมั่นคงปลอดภัยแบบครบวงจร ออกมาแจ้งเตือนถึง Ransomware ตัวใหม่ ชื่อว่า “Sorebrect” ที่กำลังแพร่ระบาดอยู๋ในขณะนี้ โดยมีจุดเด่นที่เป็นมัลแวร์ประเภท Fileless คือ ไม่มีการเขียนตัวเองลงบนฮาร์ดดิสก์แต่ใช้วิธียิงโค้ดเข้าไปเข้ารหัสไฟล์ข้อมูลใส่โปรเซสโดยตรง เพื่อหลีกเลี่ยงการตรวจจับจากระบบรักษาความมั่นคงปลอดภัยต่างๆ

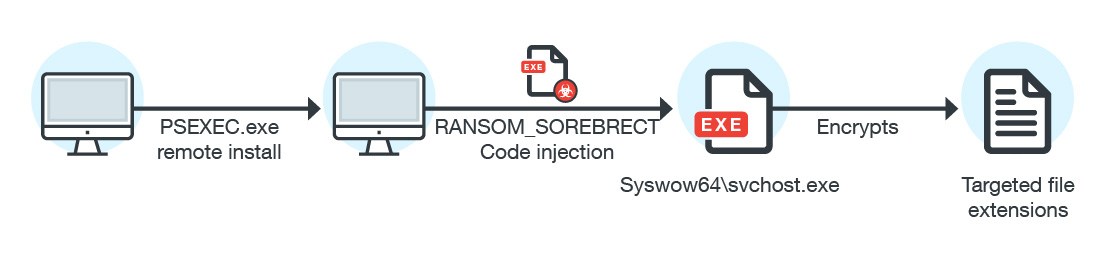

Trend Micro ระบุว่า Sorebrect ต่างจาก Ransomware ทั่วไปตรงที่ไม่ได้พุ่งเป้าไปยังบุคคลทั่วไป แต่ถูกออกแบบมาเพื่อโจมตีเครื่องเซิร์ฟเวอร์และคอมพิวเตอร์ภายในองค์กรโดยเฉพาะ โดยตอนแรก Sorebrect จะทำการแฮ็คชื่อบัญชี Admin ก่อน โดยอาศัยการโจมตีแบบ Brute Force หรือเทคนิคอื่นๆ จากนั้นใช้ Sysinternals PsExec Command-line Utility ของ Microsoft ในการรีโมตเข้าไปยิงโค้ดใส่โปรเซส svchost.exe เพื่อเริ่มกระบวนการเข้ารหัสไฟล์ข้อมูล

นอกจากเข้ารหัสไฟล์ข้อมูลบนเครื่องแล้ว Sorebrect ยังสแกนระบบเครือข่ายภายในเพื่อเข้ารหัสไฟล์ข้อมูลที่แชร์ระหว่างคอมพิวเตอร์อีกด้วย รวมไปถึงทำการลบ Event Log (โดยใช้ wevtutil.exe) และ Shadow Copies (โดยใช้ vssadmin) เพื่อทำลายหลักฐานต่างๆ ส่งผลให้ผู้ดูแลระบบทำ Digital Forensics ได้ยากยิ่งขึ้น และเช่นเดียวกับ Ransomware ทั่วไป Sorebrect ติดต่อกับ C&C Server ผ่านเครือข่าย Tor เพื่อให้ตามจับได้ยาก

เป้าหมายหลักของ Sorebrect ตอนนี้คือ อุตสาหกรรมการผลิต บริษัทเทคโนโลยี และโทรคมนาคม ในประเทศแถบตะวันออกกลาง ได้แก่ คูเวตและเลบานอน อย่างไรก็ตาม พบว่าเดือนที่ผ่านมา Sorebrect ได้แพร่กระจายไปทั่วโลกแล้ว ไม่ว่าจะเป็นแคนาดา จีน โครเอเชีย อิตาลี ญี่ปุ่น เม็กซิโก รัสเซีย ไต้หวัน และสหรัฐฯ ส่วนประเทศไทยคงต้องรอดูกันต่อไปครับ

ที่มา : thehackernews techtalkthai