Google ปล่อยอัปเดตฉุกเฉิน เพื่ออุดช่องโหว่ความปลอดภัยแบบ zero-day ใน Chrome รหัส CVE-2026-2441 หลังยืนยันว่า “มี exploit ถูกใช้งานจริงในวงกว้าง (in the wild)” และเริ่มทยอยปล่อยเวอร์ชันแก้ไขให้ผู้ใช้บน Stable Desktop แล้ว

บทความนี้สรุปให้เข้าใจง่าย ว่าช่องโหว่นี้คืออะไร กระทบใคร เวอร์ชันไหนปลอดภัย และควรอัปเดตอย่างไร โดยอ้างอิงข้อมูลจากประกาศของ Google และฐานข้อมูลช่องโหว่มาตรฐาน

เกิดอะไรขึ้น และ Google ประกาศวันไหน

ตามบล็อก Chrome Releases ของ Google อัปเดต Stable Channel สำหรับ Desktop ถูกประกาศเมื่อ วันศุกร์ที่ 13 กุมภาพันธ์ 2026 (อ้างอิงเวลาในประกาศ) พร้อมระบุชัดว่า “Google รับทราบว่า exploit ของ CVE-2026-2441 มีอยู่และถูกใช้โจมตีจริง”

ในเชิงปฏิบัติ หมายความว่า ต่อให้ผู้ใช้ “ยังไม่เห็นอัปเดตขึ้นทันที” ก็ไม่ได้แปลว่าไม่มีแพตช์ เพราะ Google มักปล่อยแบบทยอย (roll out) เป็นช่วง ๆ และจะค่อย ๆ ไปถึงผู้ใช้ทั่วโลกใน “ไม่กี่วันหรือไม่กี่สัปดาห์”

CVE-2026-2441 คืออะไร และอันตรายแค่ไหน

CVE-2026-2441 เป็นช่องโหว่ประเภท Use-After-Free (มาตรฐาน CWE-416) ในส่วนการประมวลผล CSS ของ Google Chrome

คำอธิบายในฐานข้อมูล NVD (ของ NIST) ระบุว่า ช่องโหว่นี้ทำให้ผู้โจมตีสามารถ “รันโค้ดได้ภายใน sandbox ของ Chrome” ผ่านหน้าเว็บ/HTML ที่ถูกสร้างมาเพื่อโจมตี (crafted HTML page) โดยมีเงื่อนไขว่าเหยื่อต้องมีปฏิสัมพันธ์ในระดับหนึ่ง เช่น เปิดหน้าเว็บที่ถูกวางกับดัก

ในทางเทคนิค รายงานสายความปลอดภัยหลายสำนักอธิบายเพิ่มว่า ปัญหาเกี่ยวข้องกับบั๊กลักษณะ “iterator invalidation” ในคอมโพเนนต์ที่เกี่ยวกับการจัดการฟอนต์ของ CSS (เช่น CSSFontFeatureValuesMap) ซึ่งอาจนำไปสู่พฤติกรรมผิดปกติ ตั้งแต่เบราว์เซอร์ค้าง/แครช ภาพเรนเดอร์เพี้ยน ไปจนถึง memory corruption ได้

สรุปให้เข้าใจง่าย: ช่องโหว่นี้เป็นระดับที่ “ไม่ควรปล่อยไว้” เพราะถูกยืนยันว่ามีคนเอาไปใช้โจมตีจริงแล้ว และบราวเซอร์คือด่านหน้าในการรับข้อมูลจากเว็บตลอดเวลา

“ถูกโจมตีจริง” หมายถึงอะไร ทำไม Google ไม่บอกรายละเอียด

เวลาผู้ผลิตระบุว่า exploit “exists in the wild” แปลว่า พบหลักฐานว่ามีคนใช้ช่องโหว่นั้นโจมตีจริง ไม่ใช่แค่ proof-of-concept ในห้องทดลอง

ส่วนเหตุผลที่ Google ยังไม่เปิดรายละเอียดเชิงลึก (เช่น วิธีโจมตี, กลุ่มผู้โจมตี, เหยื่อที่ถูกโจมตี) เป็นแนวทางที่พบได้บ่อยในอุตสาหกรรม เพราะถ้าเปิดมากเกินไป เร็วเกินไป จะยิ่งช่วยให้ผู้ไม่หวังดีเอาไปทำซ้ำได้ ก่อนที่ผู้ใช้ส่วนใหญ่จะอัปเดตทัน โดย Google ระบุชัดว่าอาจ “จำกัดการเข้าถึงรายละเอียดของบั๊ก” ไว้จนกว่าผู้ใช้ส่วนใหญ่จะได้รับแพตช์

เวอร์ชันที่แก้แล้ว (Windows / macOS / Linux)

Google ระบุเวอร์ชันที่แก้แล้วสำหรับ Stable Desktop ไว้ดังนี้

- Windows / macOS:

145.0.7632.75/76 - Linux:

144.0.7559.75

หมายเหตุ: บนหน้า Chrome Releases ยังมีการอัปเดต Extended Stable (สำหรับบางสภาพแวดล้อมองค์กร) เป็น 144.0.7559.177 บน Windows/Mac ด้วยเช่นกัน

วิธีอัปเดตให้ปลอดภัย และวิธีเช็กเวอร์ชัน

ถ้าอยาก “กันพลาด” วิธีที่เร็วที่สุดคือ อัปเดต แล้ว “รีสตาร์ต” ให้เรียบร้อย เพราะหลายครั้งตัวอัปเดตถูกดาวน์โหลดไว้แล้ว แต่ยังไม่ถูก apply จนกว่าจะกด Relaunch

วิธีอัปเดตแบบแมนนวล (ทุก OS แนวทางใกล้เคียงกัน)

- เปิด Chrome

- ไปที่เมนู ⋮ (มุมขวาบน)

- เลือก Help → About Google Chrome

- ให้ Chrome ตรวจอัปเดตอัตโนมัติ

- กด Relaunch เพื่อให้แพตช์ทำงาน

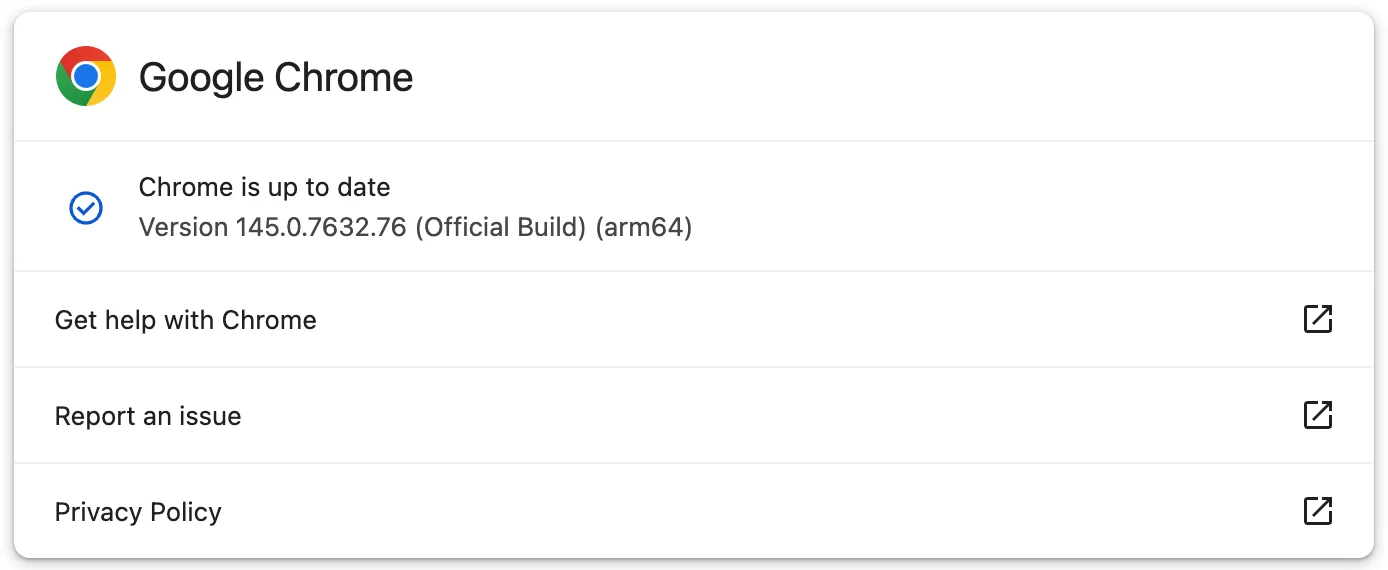

วิธีเช็กว่าเวอร์ชันถึงแล้วหรือยัง

- เช็กในหน้า About Google Chrome ว่าตัวเลขเวอร์ชันตรงกับรุ่นที่แก้แล้วด้านบนหรือไม่

ใช้ Edge / Brave / Opera ต้องทำยังไง

ช่องโหว่ใน Chrome มักโยงกับฐานโค้ด Chromium ดังนั้นบราวเซอร์สาย Chromium อย่าง Microsoft Edge, Brave, Opera, Vivaldi มักต้องรออัปเดตฝั่งตัวเองตามมาเช่นกัน แนวทางที่ปลอดภัยคือ “อัปเดตทันทีที่มีแพตช์ปล่อย” และหลีกเลี่ยงการดองเวอร์ชันไว้

คำแนะนำสำหรับองค์กร และฝ่าย IT

สำหรับองค์กร ประเด็นสำคัญไม่ใช่แค่ “อัปเดตได้ไหม” แต่คือ “อัปเดตครบทุกเครื่องหรือยัง” เพราะช่องโหว่ที่ถูกใช้โจมตีจริง มักถูกนำไปทำแคมเปญแบบเป็นวงกว้างได้เร็ว

แนวทางที่ควรทำ

- กำหนด baseline เวอร์ชันขั้นต่ำ: Windows/macOS ≥

145.0.7632.75และ Linux ≥144.0.7559.75ตามประกาศ - บังคับ restart policy: เครื่องจำนวนมากอัปเดตแล้วแต่ยังไม่ Relaunch ทำให้ยังเสี่ยงอยู่

- สื่อสารผู้ใช้: เน้นว่าความเสี่ยงเกิดได้จาก “การเปิดเว็บที่ถูกวางกับดัก” จึงควรระวังลิงก์แปลก ๆ โดยเฉพาะช่วงที่กำลังมีการโจมตีจริง

- ติดตามประกาศทางการ: เพราะ Google ระบุเองว่าอาจยังมี “งานที่ต้องทำต่อ” ในบั๊กที่เกี่ยวข้อง (บางครั้งแพตช์แรกเป็นการแก้เร่งด่วน แล้วค่อยตามด้วยการ harden เพิ่ม)

สรุป

- Google ออกอัปเดตฉุกเฉิน ปิดช่องโหว่ zero-day CVE-2026-2441 ที่ถูกใช้โจมตีจริง

- เวอร์ชันที่ปลอดภัยบน Stable Desktop คือ

145.0.7632.75/76(Windows/macOS) และ144.0.7559.75(Linux) - ควรอัปเดตและกด Relaunch ทันที โดยเฉพาะผู้ใช้ที่ยังไม่แน่ใจว่าเครื่องตัวเองอยู่เวอร์ชันไหน

ที่มา: BleepingComputer