Microsoft ได้ดำเนินการ “แก้ปัญหาแบบเงียบ ๆ” ให้กับช่องโหว่ความปลอดภัยระดับรุนแรงที่เกี่ยวข้องกับไฟล์ Windows Shell Link หรือที่รู้จักกันในนามไฟล์ LNK หลังจากพบว่ากำลังถูกหลายกลุ่มแฮกเกอร์ ทั้งสายรัฐและอาชญากรรมไซเบอร์ ใช้ประโยชน์แบบ zero-day เพื่อแพร่กระจายมัลแวร์ และสร้าง Persistence ภายในระบบ Windows

ช่องโหว่นี้ถูกติดตามภายใต้รหัส CVE-2025-9491 และกลายเป็นประเด็นใหญ่ตั้งแต่ต้นปี 2025 ก่อนจะส่งผลให้ Microsoft ต้องออกการแก้ไขบางส่วนแบบไม่ได้ประกาศชัดเจนในการอัปเดตเดือนพฤศจิกายนที่ผ่านมา

ช่องโหว่ LNK คืออะไร และอันตรายอย่างไร

1. จุดอ่อนของไฟล์ LNK ที่ถูกใช้โจมตี

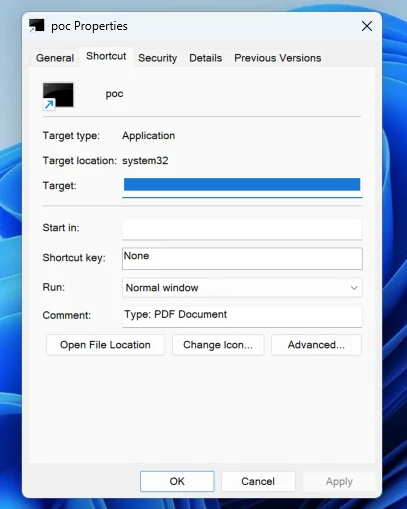

ไฟล์ LNK คือไฟล์ Shortcut สำหรับเรียกโปรแกรมหรือคำสั่งต่าง ๆ ภายใน Windows โดยปกติจะมีข้อมูล “Target” ที่บอกว่า Shortcut ชี้ไปที่ไฟล์อะไรหรือรันคำสั่งใด แต่ช่องโหว่นี้เกิดจากการที่ Windows แสดงผลข้อมูล Target ได้เพียง 260 ตัวอักษรแรก เท่านั้น

เครดิตภาพ: Trend Micro

แฮกเกอร์จึงอาศัยจุดนี้ในการ

- ซ่อนคำสั่งที่เป็นอันตรายไว้ด้านหลัง

- เติม whitespace จำนวนมากเพื่อดันคำสั่งอันตรายให้หลุดพ้นจากมุมมองผู้ใช้

- ทำให้ผู้ใช้เห็นเพียงคำสั่งธรรมดา แต่เมื่อดับเบิลคลิกจะรันคำสั่งจริงที่ถูกซ่อนไว้

จุดสำคัญคือ ต้องอาศัยการคลิกของผู้ใช้ แต่ด้วยวิธี Social Engineering หลายแคมเปญสามารถทำให้เหยื่อเปิดไฟล์เหล่านี้ได้ง่าย

2. ไฟล์ LNK ถูกส่งอย่างไร

ไฟล์ .lnk มักถูกบล็อกจากอีเมลโดยตรง ทำให้ผู้โจมตีต้อง:

- ซ่อนไฟล์ไว้ใน ZIP หรือ RAR

- เปลี่ยนชื่อให้คล้ายเอกสารงาน

- ใช้ Mark-of-the-Web bypass เพื่อเลี่ยงคำเตือนว่าเป็นไฟล์จากอินเทอร์เน็ต

กลุ่มแฮกเกอร์ระดับประเทศที่ใช้ช่องโหว่นี้

ข้อมูลล่าสุดจาก Trend Micro ระบุว่า ตั้งแต่เดือนมีนาคม 2025 เป็นต้นมา มี อย่างน้อย 11 กลุ่ม ที่ใช้ช่องโหว่ LNK ในการโจมตีจริง เช่น

- Evil Corp

- Bitter

- APT37

- APT43 (Kimsuky)

- Mustang Panda

- SideWinder

- RedHotel

- Konni

มัลแวร์ที่พบถูกใช้แพร่กระจายผ่านช่องโหว่นี้ ได้แก่

- Ursnif

- Gh0st RAT

- Trickbot

- PlugX (พบในแคมเปญโจมตีทางการทูตยุโรป)

Mustang Panda ซึ่งเป็นกลุ่มที่เชื่อมโยงกับรัฐบาลจีน มีรายงานว่าใช้ช่องโหว่นี้ในการโจมตี Zero-Day ระหว่างเดือนตุลาคม 2025 โดยเฉพาะการโจมตีนักการทูตในฮังการี เบลเยียม และยุโรปหลายประเทศ

Microsoft เลือก “บรรเทา” ปัญหาแทนที่จะประกาศเป็น Patch จริง

1. Microsoft เคยปฏิเสธว่าไม่ใช่ช่องโหว่เต็มรูปแบบ

Microsoft เคยระบุในเดือนมีนาคม 2025 ว่า

- จะ “พิจารณาแก้ไข” แต่

- ยังไม่ตรงตามเกณฑ์ “จำเป็นต้องอัปเดตด่วน”

เดือนพฤศจิกายน 2025 บริษัทก็ยังย้ำว่า

- ไม่ถือว่าเป็นช่องโหว่ เนื่องจากจำเป็นต้องมีการคลิกจากผู้ใช้

- Windows มีคำเตือนว่าไฟล์ประเภทนี้ไม่น่าเชื่อถืออยู่แล้ว

อย่างไรก็ตาม แนวทางนี้ถูกวิจารณ์ว่า ไม่เพียงพอ เพราะแฮกเกอร์สามารถใช้วิธี Mark-of-the-Web bypass เพื่อทำให้คำเตือนหายไปได้

2. การเปลี่ยนแปลงแบบเงียบ ๆ ในอัปเดตเดือนพฤศจิกายน

แม้จะไม่ได้ประกาศอย่างเป็นทางการ แต่ Mitja Kolsek จาก 0patch พบว่า Microsoft ได้เปลี่ยนแปลงการแสดงผล Target field ให้แสดงข้อความทั้งหมดเกิน 260 ตัวอักษรแล้ว

นั่นหมายความว่า

- ผู้ใช้สามารถเห็นคำสั่งจริงในไฟล์ LNK ทั้งหมด

- ตัวอักษร padding (whitespace) ไม่สามารถซ่อนคำสั่งได้อีก

แต่การแก้ไขนี้ยังมีข้อจำกัดสำคัญ:

- Microsoft ไม่ได้ลบคำสั่งที่เป็นอันตราย

- ไม่ได้แสดงคำเตือนใหม่ใด ๆ เมื่อ Target มีความยาวผิดปกติ

- ไม่มีระบบบล็อกไฟล์อันตราย

Kolsek จึงเรียกการแก้ไขนี้ว่า “การบรรเทา (mitigation)” มากกว่า “การแก้ไข (fix)”

Unofficial Patch จาก 0patch: ปิดช่องโหว่จริงแบบที่ Microsoft ยังทำไม่ครบ

เพื่อแก้ปัญหาอย่างจริงจัง บริษัท ACROS Security จึงปล่อย แพตช์แบบไม่เป็นทางการ (unofficial patch) ผ่านแพลตฟอร์ม 0patch

แพตช์นี้มีคุณสมบัติสำคัญ:

- จำกัดความยาวของ Target ให้ไม่เกิน 260 ตัวอักษร

- แจ้งเตือนผู้ใช้เมื่อพบ LNK ที่มีความยาวผิดปกติ

- สามารถทำให้ไฟล์ LNK อันตรายกว่า 1,000 ไฟล์ที่ Trend Micro ระบุ “ใช้งานไม่ได้ทันที”

รองรับ Windows รุ่นหมดอายุสนับสนุน เช่น

- Windows 7 ถึง Windows 11 22H2

- Windows Server 2008 R2 ถึง Windows Server 2022

สำหรับผู้ใช้ที่มีบัญชี 0patch แบบ PRO หรือ Enterprise

ผู้ใช้ควรทำอย่างไรตอนนี้

แม้ Microsoft จะพยายามลดความรุนแรงของช่องโหว่ลงแล้ว แต่ช่องโหว่ยังไม่ถูกปิดอย่างสมบูรณ์ ผู้ใช้ทั่วไปควรปฏิบัติดังนี้

1. ระวังไฟล์ LNK ใน ZIP หรือ RAR

โดยเฉพาะไฟล์ที่มาจาก

- อีเมล

- โซเชียล

- ไฟล์ Sharing

- ที่ไม่ได้มาจากคนรู้จัก

2. เปิด Properties ของ LNK ทุกครั้งก่อนคลิก

หลังอัปเดตล่าสุด Windows แสดง Target ครบทุกตัวอักษรแล้ว

- หาก Target ยาวผิดปกติ (หลายร้อยตัวอักษร) ให้สงสัยไว้ก่อน

- หากมีคำสั่ง Powershell, cmd, หรือ command-line แปลก ๆ ให้ลบทิ้งทันที

3. ใช้แพตช์จาก 0patch หากเป็นองค์กรหรือผู้ดูแลระบบ

แพตช์นี้ปิดช่องโหว่แบบเข้มงวดกว่า Microsoft

4. เปิดใช้ SmartScreen และ Windows Security ไว้เสมอ

เพื่อช่วยตรวจจับ shortcut ที่ทำงานผิดปกติ

บทสรุป

แม้ Microsoft จะยังไม่ถือว่าช่องโหว่ LNK เป็น “ช่องโหว่เต็มรูปแบบ” แต่การโจมตีที่เกิดขึ้นจริงโดยหลายกลุ่ม APT และแฮกเกอร์ระดับอาชญากรรม ทำให้ช่องโหว่นี้เป็นหนึ่งในปัญหาความปลอดภัยที่มีผลกระทบสูงในปี 2025

การอัปเดตเดือนพฤศจิกายนของ Microsoft ถือเป็น “การบรรเทาปัญหา” มากกว่าการแก้ไขเต็มรูปแบบ เพราะยังไม่มีการบล็อกคำสั่งอันตราย หรือระบบแจ้งเตือนพิเศษสำหรับ LNK ที่ซ่อนคำสั่งไว้จำนวนมาก

จนกว่าจะมีการปล่อยแพตช์แก้ไขอย่างเป็นทางการ ผู้ใช้ควรเพิ่มความระมัดระวังในการเปิดไฟล์ Shortcut และพิจารณาใช้แพตช์จาก 0patch หากต้องการป้องกันระดับองค์กร

ที่มา: bleepingcomputer